مَثَل جنگاوران

پلتفرم: Xbox360 ،PS3

ناشر: Tecmo Koei America Corp.

سازنده: Omega Force

سبک: اکشن

امتیاز: 6.5

کمپانی کوئی سابقهای دور و دراز در انتشار بازیهای سالانه تکراری دارد. بازیهای خاندان جنگاوران و گاندام از مهمترین عناوین این کمپانی به شمار میرود. سری بازیهای خاندان جنگاوران از قهرمانان حقیقی و حماسی خاور دور الهام گرفته شده و سعی میکنند در قالب یک بازی اکشن، مخاطب را با تاریخ این قسمت از جهان آشنا کنند. در این نسل، کوئی تصمیم گرفت با ترکیب دو عنوان خاندان جنگاوران و جنگجویان سامورایی، یک تجربه تازه و منحصر به فرد را رقم بزند. دو قسمت اول از اقبال خوبی در نظر منتقدان برخوردار نشد ، حال آن که سومین و تازهترین قسمت بازی، با وجود اشکالات متعدد، تعریف و تمجید زیادی را از جانب منتقدان به خود جذب کرده است. ابتدای بازی خود را در بحبوحه نبردی بزرگ خواهید یافت. بناگه، یک هیدرای غولآسا (مار چند سر) از زمین سر برآورده و تمام ارتش شما را به خاک و خون میکشد. در نهایت فقط 3 نفر از سرداران شما زنده میمانند. در اینجاست که فرصتی دوباره به شما داده میشود تا به زمان قبل بازگردید. سپس در نبردهایی شرکت میکنید که طی آنها، فرماندهان بزرگ، شما را به کشتن دادهاند. باید از این فرصت دوباره برای جلوگیری از مرگ آنها استفاده و ارتشی نیرومند بنا کنید و در نبرد نهایی با هیدرا، آن را شکست دهید. داستان این قسمت بیش از 2 نسخه قبلی به سمت تخیل متمایل است؛ اما باز هم ریشههایی در واقعیت دارد. بازی 120 کاراکتر مختلف در خود گنجانده که برای طرفداران پر و پا قرص بازیهای داستانی، یک رقم سرسامآور است. روایت بازی از عمق خوبی برخوردار است و هر چند طولانی و یکنواخت بودن نبردها، بازیکن را کلافه میکند، پیگیری داستان او را به دنبال خود میکشاند. هر زمان که از نبرد به دور و در اردوگاه حضور داشته باشید، میتوانید با کاراکترهای دیگر گفت و گو کنید و رابطه خود را با آنها گسترش دهید. این ارتباطات کمکم صمیمیت بیشتری را پدید می آورد و به رابطههای فامیلی میانجامد. بعدها که گرم نبرد هستید و خود را در مضیقه مییابید، میتوانید روی کمک ناگهانی افراد فامیل خود حساب کنید! گرافیک بازی از همان موتور سابق و رنگ و رو رفته استفاده میکند؛ اما میتواند آنچه را که انتظار میرود برآورده کند. شاید این قسمت از نظر تکنیکی اصلا نمره خوبی به خود اختصاص ندهد، اما از نظر زیبایی میتواند بازیکن را پایبند کند. این نسخه از صداپیشههای انگلیسی بیبهره مانده است. قطعا طرفداران حقیقی بازیهای ژاپنی از این ماجرا خرسند خواهند بود، اما دیگران باید به زیرنویس انگلیسی بسنده کنند. از آنجا که بسیاری از دستورها و نکات داستانی از طریق زیرنویس به بازیکن تفهیم میشود، در صورت نداشتن یک تلویزیون بزرگ، با مشکلاتی کوچک روبهرو خواهید شد!همه کاراکترها در همان بازی ابتدایی قابل نجات دادن نیستند و به اقتضای بازی باید شاهد مرگ آنها باشید. اما این مراحل در قسمتی دیگر قابل تکرار خواهد بود و با بازی کردن دوباره میتوانید یاران خود را نجات دهید و ارتش خود را نیرومندتر سازید. کوئی برای مخاطبان یک هدیه جالب هم دارد! کاراکترهایی مانند آیانه و ریوهایابوساز سری نینجا گایدن، کاراکترهایی از Bladestorm، Warriors: Legend of the Troy و The Hundred Year Wars در بازی حضور دارند. میتوانید در هر زمان یک ترکیب سه تایی از کاراکترها را کنترل کنید که با حضور 120 کاراکتر در بازی، امکان هزاران ترکیب را خواهید داشت.در پایان هر ماموریت، امتیازات رشد دریافت میکنید. از این امتیازات برای بالا بردن توانایی کاراکتر اصلی یا رساندن نیروهای جدید به پای کارکشتهها استفاده میشود. هر یک از کاراکترها تواناییهای خاص خود را دارد که با هوشمندی میتوانید آنها را در میانه نبرد به عنوان برگ برنده رو کنید. سیستم ارتقای سلاح نیز از دیگر ویژگیهای خیلی خوب بازی است. اگر بیش از 2 سلاح داشته باشید، میتوانید با نابودی یکی ، دیگری را قدرتمند کنید. در این صورت، تمام ویژگیها و قدرتهای اضافه شده به همراه تمام انرژی صرف شده بابت ارتقا، به سلاح جدید انتقال مییابد. در نهایت باید گفت این عنوان، از بازیهایی است که واقعا صبر و تحمل میخواهد؛ اما بخوبی از صبوری بازیکن قدردانی میکند. پس بد نیست در کنار عناوین دیگر، گوشه چشمی هم به این بازی داشته باشید.

با فعال شدن این قابلیت، کاربران نمیتوانند با فشاردادن کلیدهای Alt + Tab میان پنجرههای فعال حرکت کنند و حتما باید با نشانگر ماوس به پنجرههای فعال که بهصورت تب کنار یکدیگر چیده شدهاند بروید. همچنین در ویندوز 7 برای جلوگیری از شلوغ شدن نواروظیفه، این امکان وجود دارد که تمام پنجرههای مرتبط با یک نرمافزار بهصورت گروهی در یک بخش جمعآوری شده تا نوار وظیفه اشغال نشود. اگر دوست دارید این قابلیت را غیرفعال کنید و همچون گذشته به ازای هر پنجره چت فعال، یک صفحه جدید برای مکالمات شما نمایش داده شود باید به چند روش عمل کنید:

1- نرمافزار یاهو مسنجر را اجرا کرده و به محیط کاربری خود وارد شوید.

2- به منوی Messenger بروید و پس از آن گزینه Preferences را انتخاب کنید. (برای دسترسی به این بخش میتوانید کلیدهای Ctrl + Shift + P را نیز از روی صفحهکلید فشار دهید)

3- از گزینههای موجود در نوار سمت چپ، Messages را انتخاب کنید.

4- از میان گزینههای بهنمایش درآمده در سمت راست، بخش Miscellaneous را پیدا کرده و علامت چکمارک کنار گزینه Open new message windows in a tab را غیرفعال کنید.

5- در نهایت گزینه OK را برای ذخیره و اعمال تغییرات کلیک کنید و در پنجره بهنمایش درآمده براي تایید، مجددا این کلید را بزنید.

6- پس از آن مشاهده میکنید که تمامی مکالمات شما در پنجرههای مجزا به ازای هر مخاطب نمایش داده میشود.

بازیابی بوکمارکها در کروم

ابزار مدیریت بوکمارکها در مرورگر کروم، از گزینه بازگشت پشتیبانی نمیکند و به این سادگیها نمیتوانید فهرست سایتهایی را که اشتباهی از بوکمارکها حذف کردهاید ، بازیابی کنید. در صورت بروز اشتباه در این بخش باید مراحل زیر را دنبال کنید:

1- پیش از هرچیز توجه داشته باشید که کروم، با هربار اجرای مرورگر، یک نسخه پشتیبان از بوکمارکهای شما ایجاد کرده و در فایلهای خود ذخیره میکند. پس اگر مرورگر باز است و فهرست بوکمارکها را حذف کردهاید، آن را ببندید ولی از اجرای مجدد آن خودداری کنید . اگر هم مرورگر بسته است از اجرای آن خودداری کنید ؛زیرا به محض اجرای مرورگر، فهرست بوکمارکهای فعلی شما که برخی از آنها حذف شده است، جایگزین نسخه پشتیبان قبلی خواهد شد و شانس بازیابی آنها را از دست میدهید.

2- یک صفحه ویندوز اکسپلورر باز کرده و مسیر زیر را در نوار آدرس وارد کنید (توجه داشته باشید که در عبارت زیر بهجای NAME باید نام کاربری سیستمعامل خود را وارد کنید)

C:\Users\NAME\AppData\Local\Google\Chrome\User Data\Default

3- در این بخش دو فایل با نامهای Bookmarks و Bookmarks.bak مشاهده میکنید.

توجه: چنانچه در این بخش هر دو فایل را با نام Bookmarks مشاهده میکنید باید کلید Alt را از روی صفحه کلید فشار دهید سپس از منوی Tools گزینه Folder options را انتخاب کنید. سپس به تب View بروید و علامت چکمارک کنار عبارت Hide extensions for known file types را غیرفعال کنید. در نهایت پنجرههای فعال را ببندید و هر دو نام مربوط به بوکمارکها را با پسوند مربوط مشاهده کنید.

4- برای بازگردانی نسخه پشتیبان باید در صورت باز بودن مرورگر کروم، آن را ببندید و پس از آن فایل Bookmarks را حذف کرده و فایل Bookmarks.bak را به Bookmarks تغییر نام دهید.

5- حالا چنانچه مرورگر کروم را مجددا اجرا کنید مشاهده خواهید کرد که بوکمارکهای شما طبق آخرین تغییراتی که مرورگر را بسته بودید ، بازیابی شده است و براحتی میتوانید از آنها استفاده کنید.

بازیابی بوکمارکها در فایرفاکس

انجام مراحل فوق برای کاربران فایرفاکس خیلی سادهتر است ؛ زیرا این مرورگر از قابلیت بازگشت پشتیبانی میکند. در این حالت چنانچه یک سایت بوکمارک شده یا یک پوشه در بخش بوکمارکها را حذف کردید ، سادهترین کار این است که از منوی Organize گزینه Undo را کلیک کنید.

گاهی اوقات شما بهخاطر میآورید که حذف بوکمارکها مربوط به چند لحظه پیش نیست و چند روز قبل سایتی را به اشتباه از فهرست بوکمارکها حذف کردهاید. برای بازیابی این سایتها نیز میتوانید به چند روش عمل کنید:

1- به منوی Import and Backup مراجعه کرده و گزینه Restore را انتخاب کنید.

2- در این مرحله مشاهده میکنید که مرورگر، هر روز یک نسخه پشتیبان از بوکمارکهای شما تهیه کرده که میتوانید بهدلخواه خود یکی از آنها را کلیک کنید.

3- در نهایت با تایید پیغام بهنمایش درآمده عملیات بازگردانی آغاز میشود و نکتهای که باید به آن توجه داشته باشید این است که با انجام این کار همه بوکمارکهای شما از بین رفته و بوکمارک موجود در نسخه پشتیبان جایگزین خواهد شد. پس چنانچه طی چند روز اخیر سایت یا صفحه جدیدی را به فهرست بوکمارکهای خود اضافه کردهاید ، پیش از هر چیز برای ممانعت از دست دادن آنها باید یک نسخه پشتیبان از آنها تهیه کرده یا با استفاده از Export Bookmarks to HTML آنها را در محلی روی هارددیسک ذخیره کنید.

SAPPHIRE EDGE HD3

هنگاميكه شركت سفاير در سال 2011 اولين ميني رايانه سري Edge-HD خود را با حجمي در حد نيم ليتر راهي بازار كرد، ادعا داشت كوچكترين رايانه ميني PC را ساخته است. حالا با گذشت يكسال نسلسوم HD3 را از آن شركت داريم كه برخلاف 2 مدل قبلي ـ كه از پردازندههاي (CPU) اينتل نيرو ميگرفتند ـ از آخرين واحد شتاب داده شده پردازشي (APU) مدل E-450 شركت AMD با سرعت 6/1 گيگاهرتز، بهره ميگيرد. وقتي كه از ميني PC سخن ميگوييم منظور ما رايانههايي به معناي واقعي جمع و جور است. HD3 سفاير به اندازه يك كتاب معمولي و بسيار باريك با وزن 530 گرم است. لبههاي گرد آن حس خوبي را به كاربر ميدهد. خوشبختانه سفاير جنس بدنه آن را از مواد صيقلي شيشه مانند انتخاب نكرده است كه اثر انگشت روي آن بماند. بدنه آن يك حالت لاستيكي كاربر پسند دارد.

كار يا سرگرمي

سفاير EDGE HD3 را با هدف كار و مصارف آموزشي در منزل طراحي كرده و قدرت اين را دارد تا بخوبي از عهده وظايف محوله و نيازهاي روزمره يك دفتر كار برآيد؛ اما از آن انتظار نداشته باشيد عكسهايي با مقياس بزرگ را رندر كند يا از پس وظايفي چون ويرايش سنگين ويدئو برآيد. يكي از مزاياي پلتفرم AMD E-450 سفاير نسبت به پردازنده اتم اينتل زوتاك، گرافيك تعبيهشده سري HD6300 آن است. APU در قياس با گرافيك تعبيه شده سريهاي اول پردازندههاي اينتل از قابليت بهتري برخوردار است. اگرچه گرافيك تعبيه شده AMD از دايركت ايكس 11 (DX11) پشتيباني ميكند، اما قادر نيست با بازيهاي سنگين كنار بيايد و شما فقط ميتوانيد بازيهاي سطح متوسط معمولي را با تنظيمات و رزولوشن پايين اجرا كنيد. مزيت اصلي گرافيک آن پشتيباني خوبش از محتواي رسانهاي و خصوصا پخش ويدئوي 1080p است. بعد جالب ديگر HD3 مصرف پايين برق آن است كه حتي در زير فشار بار كاري زياد و كارايي حداكثر نيز از 30 وات بالا نميزند. هنگام بيكاري كشش جرياني معادل 20 وات دارد كه نسبت به يك دسكتاپ صرفهجويي قابل توجهي است. در HD3 خروجيهاي VGA و HDMI ، يك جفت درگاه اتصال USB 2.0 ، يك پورت LAN براي استفاده از ايترنت گيگابايتي كابلي، يك جفت اتصال صدا و سوكت آنتن وايفاي (b/g/nWi-Fi) تعبيه شده است. همچنين 2 درگاه USB 3.0روي قسمت جلويي آن قرار دارد. طراحي آن بسيار عالي و از نظر صرفهجويي در فضا كاري فوقالعاده است. در عين حال كه قدرت كافي در انجام كارهاي اداري دارد، به لطف گرافيك تعبيه شده HD6300 ، پخش ويدئوي1080p رواني را بدون حتي يك ذره اشكال ارائه ميكند.

امتيازات (از 5):

- قابليتها: 4

- كارايي: 5/3

- ارزش كلي: 5/3

ZOTAC ZBOX ID80 PLUS

رايانهاي آراسته و بسيار ظريف براي كنار تلويزيون بوده و شركت سازنده آن ميرود تا براي رايانههاي ميني ساخته شده بر اساس گرافيك انويدياي (Nvidia) خود بسيار سرشناس شود. زوتاك دوباره نگارش جديدي از سري ميني رايانههاي ZBox و اين بار مدل جمع و جور ZBox ID80 Plus را معرفي كرده كه در آن حافظه رم و ديسك سخت از پيش روي آن نصب شده است. البته ZBox به مراتب بزرگتر و حجيمتر از برادر كوچكتر خود ZBox Nano است. مدل پلاس زد باكس نمونه نگارش دسكتاپ از پلتفرم پردازندههاي اتم اينتل (Intel Atom) با اسم رمز سدارتريل (Cedar Trail) را به خدمت گرفته است. پردازنده جديد اتم D2700 با قطعه كوچك سيليكوني سازنده يا داي (die) 32 نانومتري كه يك هسته گرافيك (GPU) كاملا جديد در آن به كار رفته است، 13/2 گيگاهرتز سرعت سيكل ساعت (clock speed) دارد. برخلاف سري قبلي اين پردازندهها كه از حافظههاي DDR3 تا 667 مگاهرتز پشتيباني ميكردند، سدار تريل حافظههاي 800 و 1066 مگاهرتزي را مورد پشتيباني قرار ميدهد. با طراحي حرارتي قدرت(TDP) 10 وات اين قطعه دسکتاپي حتي از پردازندههاي جديد موبايل نيز کممصرفتر بوده و کاراتر از آنها عمل ميکند.

يکهتازي انويديا

گذشته از كوچك شدن اندازه داي، بزرگترين تفاوت در پلتفرم جديد اتم، تغيير در طراحي گرافيک آن است. نسل پيشين پردازندههاي اتم اينتل دربردارنده گرافيک GMA3150 بود که آن نيز خود برپايه GPU اينتلGMA3100 بنا نهاده شده بود. معماري جديد گرافيک پردازندههاي اتم از Power VR SGX 545 شرکت Imagination Technologies نيرو ميگيرد. متاسفانه در Zbox ID80 به علت اينکه گرافيک تعبيه شده پردازنده به نفع GPU انويدياي GeForce GT520M سيستم مستقيما نصب شده روي مادربورد غير فعال شده است، ما نميتوانيم آن را آزمايش کنيم و در مورد بهبود و مزيت آن نظر بدهيم. کارخانه مقدار 2 گيگابايت حافظه 1066 مگاهرتزي DDR3 و ديسک سخت 320 گيگابايتي ديسکي مکانيکي 5400 دور روي آن نصب کرده و مادربورد آن قابليت پشتيباني 4 گيگابايت رم را دارد. اين سيستم انبوهي از درگاههاي اتصال USB دارد که بالا آمدن سيستمعامل از روي فلش ديسک و فضاهاي ذخيره داده خارجي يا استفاده از گرداننده نوري خارجي را روي زوتاک به مراتب آسانتر از ميني PC سفاير ميسازد. کيس زدباکس ترکيبي از آلومينيوم و ظاهر سياه بسيار صيقلي پيانويي دارد که کمربند آبي روشني دور تا دور آن را فراگرفته است. طراحي اتصالات آن هوشمندانه بوده و نهتنها وايفاي و درگاه اينترنت گيگابايتي، بلکه گيرنده ريموت کنترل USB و خود کنترل، پايه پلاستيکي و قاب نصب کيس در پشت صفحه نمايش يا تلويزيون در کنار آن گنجانده شده است. کافي است يک ماوس و صفحه کليد بيسيم به آن وصل کنيد، آنگاه با اين ميني PC ميتوانيد در عين صرفه جويي در فضاي کاري بر بسياري از محدوديتهاي کارايي و پردازشي که در رايانههاي ميني ديگر وجود دارد، غلبه کنيد.

امتيازات:

- قابليتها: 4

- کارايي: 5/3

- ارزش کلي:5/3

منابع:

http://www.hartware.net

http://www.hardwarecanucks.com

1ـ نوار تنظيمات ابزار Move

ابزار جابهجايي و حركت علاوه بر وظيفه اصلي خود ميتواند در حالت Auto Select براي انتخاب و فعال كردن خودكار لايههاي مورد نظر استفاده شود. هنگامي كه شما به عنوان طراح روي پروژهاي كار ميكنيد كمكم تعداد لايههاي طرح زيادتر شده و امكان يافتن و انتخاب آنها از پانل لايهها دشوار خواهد شد. بخصوص اگر نام مناسبي براي لايههاي خود تعريف نكرده باشيد. با توجه به اين كه امكان ويرايش يك لايه فقط با انتخاب و فعالكردن آن در پانل لايهها امكانپذير است، بايد دائما در حال جستجو و انتخاب لايه مناسب باشيد. براي حل اين مشكل بعد از انتخاب ابزار جابهجايي (Move) بايد در نوار ابزار تنظيمات آن Auto Select را فعال كنيم. در اين حالت دو گزينه براي انتخاب در اختيار ما قرار ميگيرد؛ در صورتي كه حالت Layer انتخاب شود با كليك روي هر قسمت از پروژه، لايه آن قسمت فعال ميشود و در صورت انتخاب حالت Group، اگر يك گروه در پانل لايهها تعريف كرده باشيم با كليك روي يكي از اعضاي آن گروه، گروه مورد نظر انتخاب شده و ميتوانيم نسبت به حركت، تغيير اندازه، دوران، خاموش كردن يا ساير موارد مورد نظر خود اقدام كنيم.با انتخاب گزينه Show Transform Control نيز همزمان با انتخاب لايه مورد نظر كادري در اطراف آن لايه (گروه) ظاهر ميشود كه با كليك روي آن ميتوانيم آن را فعال كرده و همانند فرمان Free Transform براي تغيير ابعاد، جابهجايي، دوران لايه (گروه) مورد نظر خود از آن استفاده كنيم.

2ـ نوار تنظيمات ابزار Crop

نوار تنظيمات ابزار دورهبري Crop شامل دو حالت است كه حالت اول قبل از ترسيم كادر دوره بري و حالت دوم بعد از ترسيم كادر ظاهر ميشود. در حالت اول كه بعد از انتخاب ابزار ظاهر ميشود، ميتوانيم در صورت نياز نسبت به تعريف طول ـ عرض و رزولوشن دلخواه خود براي اعمال دوره بري اقدام كنيم. مثلا اگر ميخواهيم عكسي را كه به كمك دوربين ديجيتال خود ثبت كردهايم براي چاپ در اندازه 13 در 18 سانتيمتر ـ كه اندازه استاندارد چاپ عكس است ـ آماده كنيم بايد در اين قسمت اندازه 13 و 18 را در قسمت طول و عرض وارد كرده و در قسمت رزولوشن نيز مقدار 300 را تعريف سپس كادر دلخواه خود را روي عكس ترسيم كنيم.در صورتي كه ميخواهيم اندازه كادر Crop به اندازه ابعاد يك تصوير خاص باشد ميتوان بعد از باز كردن تصوير در فتوشاپ، در نوار ابزار تنظيمات ابزار Crop روي Front Image كليك كنيم تا ابعاد تصوير فعال به عنوان طول و عرض ابزار Crop تعريف شود. با كليك روي دكمه Clear هم ميتوانيم اندازه تعريف شده را حذف و Crop دلخواه خودرا بدون نسبت ابعاد ترسيم كنيم. بعد از ترسيم كادر مورد نظر و رها كردن دكمه ماوس نوار تنظيمات ابزار Crop تغيير ميكند و گزينههاي جديدي مشاهده ميشود.اولين گزينه به نحوه اعمال فرمان Crop مربوط ميشود. پس از تاييد فرمان است كه با انتخاب گزينه Delete قسمتهاي انتخاب نشده در كادر Crop پس از اعمال حذف شده و با انتخاب Hide بدون حذف شدن بخشهاي خارج از كادر، فقط مخفي ميشوند. در صورتي كه لايه در پانل لايهها قفل باشد، اين گزينهها غيرفعال خواهد بود.از قسمت دوم ميتوانيم نحوه نمايش خطوط راهنماي Crop را مشخص كنيم كه در سه حالت بدون خطوط راهنما None، خطوط راهنما متناسب با انتخاب (سهتايي) و خطوط راهنماي متناسب با خطوط Grid قابل انتخاب خواهد بود.با فعالكردن گزينه Shield ميتوانيم پوششي رنگي روي قسمتهاي انتخاب نشده اعمال و آن را از قسمتهاي انتخاب شده متمايز كنيم. در اين بخش امكان انتخاب رنگ و شفافيت اين پوشش نيز فراهم ميآيد.يكي از بخشهاي مفيد نوار تنظيمات ابزار Crop گزينه Perspective است كه به كمك آن ميتوانيم نسبت به تصحيح پرسپكتيو موجود در تصاوير اقدام كنيم. براي اين كار بعد از ترسيم كادر Crop با فعال كردن حالت Perspective در نوار تنظيمات گوشههاي كادر را روي گوشههاي تصوير ميكشيم و بر هم منطبق كرده سپس فرمان را اعمال ميكنيم. در اين حالت پرسپكتيو تصوير تصحيح شده و يك تصوير يكنواخت خواهيم داشت.

3ـ نوار تنظيمات قطرهچكان (نمونهگير رنگ)

نوار تنظيمات ابزار قطرهچكان كه براي نمونهگيري از رنگهاي تصوير به كار ميرود، فقط داراي 2 تنظيم است. در قسمت اول نوع نمونهگيري توسط ما تنظيم ميشود؛ به اين شكل كه آيا فقط از رنگ قسمت كليك زده شده نمونهگيري انجام گيرد يا اين كه رنگهاي قسمتهاي كناره آن نيز در نظر گرفته شود. با كليك در اين قسمت ميتوانيم ميانگين رنگي 3، 5، 11، 31، 51 و 101 پيكسل كنار هم را در نظر گرفته و رنگ دقيقتري را به وجود آوريم. از قسمت بعدي نيز ميتوانيم نحوه نمونهگيري را تنظيم كنيم به اين صورت كه آيا از لايه جاري نمونهگيري شود يا كل لايهها در نظر گرفته شود، كه اين حالت در مواقعي كه لايه ما حاوي شفافيت باشد بيشتر خودنمايي ميكند.از زيرمجموعه ابزار نمونهگير، رنگ ابزار خطكش است كه علاوه بر استفاده از آن براي فهميدن طول يا زاويه قسمتهاي مختلف تصوير ميتوانيم با گزينه Straighten نوار تنظيمات آن پس از كشيدن خط فرضي افق يا عمود، تصوير را دوران دهيم. براي انجام اين كار كافي است خط افق يا عمود مورد نظر را در جهت دلخواه روي تصوير به كمك ابزار خطكش رسم كرده سپس روي دكمه Straighten در نوار تنظيمات كليك كنيم.

4ـ نوار تنظيمات ابزار Healing Brush

نوار تنظيمات اين ابزار رتوش كه به صورت خودكار و بدون نمونهگيري، با توجه به رنگ و بافت كنارههاي بخش كليك شده آن را ترميم ميكند، شامل دو قسمت است. در قسمت اول ميتوان حالت تركيبي (Blend mod) قسمت ترميم شده با لايه ترميمي را مشخص كرد. در قسمت Type نيز حالت اعمال فرمان تعيين مي شود. اگر حالت Proximity Match را انتخاب كنيم، قسمت آسيبديده با توجه به بافت و رنگ كناري ترميم ميشود. در صورت انتخاب حالت Create Texture با توجه به بافت كناره قسمت انتخاب شده، بافت جديدي توليد و اعمال ميشود و در صورتي كه حالت Content Aware انتخاب شود، ترميم بخش آسيبديده به صورت هوشمند و با توجه به محتواي تصوير انجام ميگيرد.

استراق سمع (sniffing)

به دریافت پکتهای شبکه در حال ارسال، استراق سمع و به برنامهای که این کار را انجام میدهد sniffer گفته میشود. پروتکلهایی مانند Telnet، Relogin، FTP، NNTP، SMTP، HTTP و IMAP همگی از طریق این حمله آسیبپذیرند، چراکه در این پروتکلها، ارسال اطلاعات به صورت متن ساده انجام میشود. استراق سمع هم میتواند به صورت قانونی باشد (مثلا برای نظارت بر ترافیک شبکه یا مسائل امنیتی) و هم به صورت غیرقانونی (برای سرقت اطلاعاتی مانند رمز عبور یا فایلهای شبکه). برنامههای زیادی برای این کار تولید شده است و شما هم میتوانید به صورت Command Line و هم به صورت واسط گرافیکی از آنها استفاده کنید. بسیاری از مهندسان شبکه، متخصصان امنیت و حتی هکرها از این ابزار برای استراق سمع استفاده میکنند و همچنین از این تکنیک برای هککردن اخلاقی (Ethical Hacking) نيز استفاده میشود. در ادامه به بررسی جزئیات روشهای استراق سمع میپردازیم.رايانههای یک شبکه فعال همیشه در حال ارسال و دریافت اطلاعات هستند. اگر رايانهها به صورت LAN از یک شبکه اشتراکی استفاده کنند از طریق HUB به یکدیگر متصلند و اگر شبکه سوئیچی استفاده شود، باید از یک (یا چند) سوئیچ استفاده کنند؛ در هر حالت snifferها با روشهای متفاوت عمل میکنند.در شبکههایی که از HUB استفاده میشود، فریمها و پکتها را به همه دستگاههای موجود در شبکه میفرستد و به اصطلاح broadcast میکند؛ هر دستگاه با دریافت فریم، آدرس گیرنده را چک میکند و اگر با آدرس خود یکی بود آن را قبول میکند و اگر نباشد از دریافت آن صرف نظر میکند. در چنین شبکهای، هکر فقط باید خود را به گونهای به HUB متصل کند تا جزئی از شبکه شود و از آن به بعد خود به خود فریمها را دریافت میکند، بنابراین میتواند فریمهای قربانی را نیز پردازش کند. برای انجام این کار او به ابزار استراق سمع نیاز دارد تا بدون اینکه شناسایی شود، ترافیک قربانی را بخواند.شبکههایی که از سوئیچ استفاده میکند، عملکرد متفاوتی دارد و در آنها از انتشار دادهها برای ارسال آنها استفاده نمیشود. در عوض، سوئیچ فریمها را با توجه به آدرس گیرنده، آن را به مقصد میفرستد و بقیه دستگاهها از این ترافیک کاملا بیخبرند. بنابراین یک هکر علاوه بر اینکه باید به سوئیچ متصل باشد، راهحلی پیدا کند که سوئیچ دادههای را که باید به دستگاه قربانی بفرستد را از طریق هکر ارسال کند. راه حل متداولی که برای این حمله وجود دارد ARP poisoning نام دارد که از این طریق سوئیچ را فریب میدهند. همچنین راههایی مانند DHCP spoofing، سرقت درگاه وDNS spoofing نیز ممکن هستند.در شبکههای محلی بیسیم، تعدادی دستگاه از طریق امواج رادئویی به یک access point متصل میشوند که معمولا با استفاده از سیم به یک HUB یا سوئیچ متصل است. یک شبکه بیسیم ممکن است بدون هیچ امکانات امنیتی و بازدارندهای به هر دستگاه اجازه دهد به شبکه وارد شود یا ممکن است با استفاده از ابزارهای امنیتی و رمزگذاری، فقط به تعدادی دستگاه خاص که رمز دارد، اجازه ورود به شبکه را بدهد.در چنین شبکهای، هکر باید مانند یک شبکه سیمی همان مراحل را طی کند، با این تفاوت که باید اول سعی کند وارد شبکه شود. اگر شبکه امن نباشد هکر فقط باید یک کارت شبکه بیسیم داشته باشد و در حوزه دید access point باشد تا بتواند براحتی وارد شبکه شود. اما اگر شبکه امن باشد و رمزگذاری شده باشد، هکر اول باید کلید را پیدا کند و بعد میتواند وارد شبکه شود که البته به دست آوردن کلید شبکه با توجه به الگوریتم رمزگذاری و طول و پیچیدگی کلید ممکن است کار ساده یا دشواری باشد. وقتی که هکر وارد شبکه بیسیم شد، به صورت نامحسوس مشغول دریافت پکتهای شبکه میشود. اگر access point به یک متصل باشد بدون کارهای اضافی میتواند پکتها را دریافت کند. اما اگر access point به یک سوئیچ وصل شده باشد، باید از ARP poisoning و حملات مشابه استفاده کند تا حمله خود را کامل کند. در چنین شبکهای تنظیمات access point اهمیت بسیاری دارد تا جلوی چنین حملاتی را بگیرد.

استراق سمع در اینترنت

بستهها و پکتهایی که از طریق شبکه اینترنت به مقصد میرسد از روترهای زیادی عبور میکند. در چنین شبکهای، هکر در یک شبکه محلی مانند مثالهای قبل نیست و به قربانی دسترسی مستقیم ندارد. برای استراق سمع در چنین شرایطی هکر دو راه دارد. اولین راه این است که هکر از نقاط ضعف پروتکل مسیریابی BGP سوءاستفاده کند. وقتی یک کاربر میخواهد سایتی را ببیند، سرور DNS به رايانه کاربر آدرس IP مقصد را میدهد. این IP در جدول BGP ارائهكننده خدمات اینترنت شما بررسی میشود تا بهترین مسیر برای انتقال دادهها مشخص شود. با این حال BGP بر اساس اعتماد کار میکند و به همه ارائهكنندگان خدمات اینترنت یا شبکه اجازه میدهد برای هر مبدأ یک محدوده IP یا مسیر را پیشنهاد کنند. یک هکر میتواند با پیشنهاد یک مسیر برای یکی از گرههای مسیر قربانی که دادهها را از طریق هکر عبور میدهد، مسیر انتقال دادهها را در دست بگیرد و استراق سمع را شروع کند. دوم اینکه مدیر شبکه یک سرویسدهنده اینترنت، به تمام روترهایش دسترسی کامل دارد و محتوای دادههایی را که از آنها میگذرد میتواند بخواند؛ بنابراین مدیر این شبکه میتواند بدون اجازه فرستنده و گیرنده، محتوای پکتهای رمزگذاری نشده را ببیند.

جلوگیری از استراق سمع

در هر شبکه، با توجه به تنوع آن، جلوگیری از استراق سمع، روش متفاوتی دارد. برای مثال شبکههایی که از HUB استفاده میکنند، ذاتاً به این نوع حمله آسیب پذیرند. برای اینکه در چنین شبکهاي استراق سمع کرد باید کارت شبکه را در حالت promiscuous قرار داد. در این حالت دستگاه همه پکتها را از خود عبور میدهد و میتواند آنها را بخواند و حتی پکتهایی را نيز که گیرنده آن نیست، دریافت کند. برای جلوگیری از این کار ابزارهایی مانند Anti Sniff است که در یک شبکه چنین دستگاههایی را شناسایی میکند.برای شبکههایی که از سوئیچ استفاده میکنند، باید اول نوع حمله مشخص شود تا راه مناسب آن ارائه شود. برای مثال اگر از روش ARP poisoning استفاده شود، در این روش هکر از ضعف پروتکل ARP استفاده میکند که با استفاده از ابزارهای دفاعی در لایه شبکه و برنامههایی مانند Xarp در رايانهها میتوان جلوی دستکاری جدول ARP از راه دور را گرفت.در شبکههای بیسیم، به علت اینکه شبکه در حوزه خود برای همه قابل دسترسی است، کمیآن را در معرض خطر قرار میدهد. برای جلوگیری از ورود افراد بیگانه به شبکه باید از روشهای رمز گذاری قابل اعتماد مانند WPA استفاده کرد و از آنجا که رمز این پروتکلها از لحاظ تئوری قابل شکستن است، باید از کلیدهای بزرگ (حداقل 128 بیت) و از کلمات عبور قوی استفاده کرد. بعلاوه باید شبکه را مانند یک شبکه سوئیچی که در قسمت قبل توضیح داده شد نیز نسبت به این حملات مقاوم کرد.

پردازش اطلاعات در شرکت

اینکه اطلاعات به چه شکلی در داخل شرکت پردازش شود و اینکه کارمندان چگونه از این اطلاعات استفاده کنند، دو قطب متصل به هم است. پردازش اطلاعات داخلی هر شرکت یکسری پروسههاي پیوسته و متصل به هم است که به صورت واضح و مشخص داخل سیستمها تعریف شده است. البته این سیستم با در نظر گرفتن نتایج مورد نیاز کاربران طراحی شده است. بنابراين تمام شرکتها با توجه به گستردگي شركت و نحوه توليد كالايشان، به چنین سیستمهایی نیاز خواهند داشت. طراحی این سیستمهای درون شرکتی به بیان یکسری از استانداردها نیاز دارد. البته این استانداردها به صورت کلی تعریف شده است و جزئیات آنها در هیچ شرکتی بیان نخواهد شد، به همین دلیل هر يک از کاربران برحسب شرایط موجود میتوانند به صورت دلخواه این استانداردها را طراحی کنند.ولی در کنار تمام این موارد، کاربران نیاز دارند تا نحوه کار با این سیستمها را بخوبی یاد بگیرند و در صورت نیاز تمرین كنند؛ چرا که تمرین در حقیقت راهی است برای رسیدن به نتایج بسیار مناسب و مورد علاقه. در ضمن كاربران با انجام این کارها میتوانند در رقابت با دیگر شرکتها پیشی گرفته و بر آنها برتری پیدا کنند.در حقیقت شركتها به سیستمهای تبادل اطلاعات نیاز دارند تا IT را در شرکتشان اجرا کنند. بیشتر شرکتها دقت زیادی در طراحی و اجراي این مدل از سیستمها به كار ميبرند؛ برای مثال سیستمهای پردازش درون شرکتی چون Lean، Six Sigma، Theory of Constraints و دیگر متدولوژیهایی از این دست برای استفاده همگان طراحی شده است. علاوه بر اینها، سیستمهای پردازش و تبادل اطلاعات دیاگرامهایی دارد که نحوه تبادل اطلاعات و جهت حرکت دادهها را به طور مشخصی توضیح داده است. بيشتر این سیستمها به صورت object oriented طراحی شده که هدف اولیه و اصلی از طراحی آنها ارائه سرویس به تمام کاربران موجود در شرکت است. برای ایجاد یکپارچگی میان بخشهای مختلف و تفکیک شده استانداردهايي توسط طراحان تعریف میشود که در پشتیبانی از نحوه جابهجایی اطلاعات كاربرد دارد. در کنار این سیستمها، شرکتها بايد سیستمهای کنترل نحوه جابهجایی دادهها و مدیریت این تبادل را نیز در شرکت راهاندازی کنند.البته باید اضافه کنيم که تئوری خاصی برای نحوه ساختار کلی شرکتها وجود ندارد، حتی هیچ متدولوژی تعریف شدهای برای سیستمهای درون سازمانی طراحی نشده است. به عبارتي شركتها این سیستمهای از پیش طراحی شده را بر حسب نیاز مورد استفاده قرار دهند.

طراحی این سیستمهای درون شرکتی به بیان یکسری از استانداردها نیاز دارد. البته این استانداردها به صورت کلی تعریف شده است و جزئیات آنها در هیچ شرکتی بیان نخواهد شد، به همین دلیل هر يک از کاربران برحسب شرایط موجود میتوانند به صورت دلخواه این استانداردها را طراحی کنند.ولی در کنار تمام این موارد، کاربران نیاز دارند تا نحوه کار با این سیستمها را بخوبی یاد بگیرند و در صورت نیاز تمرین كنند؛ چرا که تمرین در حقیقت راهی است برای رسیدن به نتایج بسیار مناسب و مورد علاقه. در ضمن كاربران با انجام این کارها میتوانند در رقابت با دیگر شرکتها پیشی گرفته و بر آنها برتری پیدا کنند.در حقیقت شركتها به سیستمهای تبادل اطلاعات نیاز دارند تا IT را در شرکتشان اجرا کنند. بیشتر شرکتها دقت زیادی در طراحی و اجراي این مدل از سیستمها به كار ميبرند؛ برای مثال سیستمهای پردازش درون شرکتی چون Lean، Six Sigma، Theory of Constraints و دیگر متدولوژیهایی از این دست برای استفاده همگان طراحی شده است. علاوه بر اینها، سیستمهای پردازش و تبادل اطلاعات دیاگرامهایی دارد که نحوه تبادل اطلاعات و جهت حرکت دادهها را به طور مشخصی توضیح داده است. بيشتر این سیستمها به صورت object oriented طراحی شده که هدف اولیه و اصلی از طراحی آنها ارائه سرویس به تمام کاربران موجود در شرکت است. برای ایجاد یکپارچگی میان بخشهای مختلف و تفکیک شده استانداردهايي توسط طراحان تعریف میشود که در پشتیبانی از نحوه جابهجایی اطلاعات كاربرد دارد. در کنار این سیستمها، شرکتها بايد سیستمهای کنترل نحوه جابهجایی دادهها و مدیریت این تبادل را نیز در شرکت راهاندازی کنند.البته باید اضافه کنيم که تئوری خاصی برای نحوه ساختار کلی شرکتها وجود ندارد، حتی هیچ متدولوژی تعریف شدهای برای سیستمهای درون سازمانی طراحی نشده است. به عبارتي شركتها این سیستمهای از پیش طراحی شده را بر حسب نیاز مورد استفاده قرار دهند.

مدیریت پروژه

مدیریت پروژه یکی از مهمترین کارهایی است که هر شرکتی میتواند انجام دهد؛ به بیان دیگر تفاوت شرکتهای خوب و بد در نحوه مدیریت پروژه آنهاست. البته این حیطه مدیریت پروژه، نحوه مدیریت نرمافزارها و متدولوژی درون شرکتی را نيز شامل میشود.

مدیریت پروژه دارای دو شاخه مهم و اساسی است؛ شاخه اول شامل پروسه مدیریت پروژه است و دومین شاخه دربردارنده تمرینهای بسیار برای مدیریت درست و بهینه یک پروژه. مشکل اینجاست خیلی از مدیران که مسوولیت اصلی آنها توسعه، پشتیبانی و آموزش متدولوژیهای مدیریت پروژه است، تفاوت اساسی این دو شاخه را تشخیص نمیدهند. باید اضافه کنيم که یک مدیر پروژه موفق تفاوت بین این دو پروسه را بخوبی میداند، به همین دليل در چگونگي عملکرد خود دقت لازم را میتواند به کار گیرد.پس از این مرحله، نحوه طراحی دادهها قرار دارد. هر پروژه مجموعهای از کارهای طبقهبندی شده است. البته این باعث راحتی کار در مرکز دادههاست، چرا که براساس همین رتبهبندیها شما میتوانید جابهجایی اطلاعات را برنامهریزی کنید.

مدیریت پروژه دارای دو شاخه مهم و اساسی است؛ شاخه اول شامل پروسه مدیریت پروژه است و دومین شاخه دربردارنده تمرینهای بسیار برای مدیریت درست و بهینه یک پروژه. مشکل اینجاست خیلی از مدیران که مسوولیت اصلی آنها توسعه، پشتیبانی و آموزش متدولوژیهای مدیریت پروژه است، تفاوت اساسی این دو شاخه را تشخیص نمیدهند. باید اضافه کنيم که یک مدیر پروژه موفق تفاوت بین این دو پروسه را بخوبی میداند، به همین دليل در چگونگي عملکرد خود دقت لازم را میتواند به کار گیرد.پس از این مرحله، نحوه طراحی دادهها قرار دارد. هر پروژه مجموعهای از کارهای طبقهبندی شده است. البته این باعث راحتی کار در مرکز دادههاست، چرا که براساس همین رتبهبندیها شما میتوانید جابهجایی اطلاعات را برنامهریزی کنید.

چرا یک شرکت به IT نیاز دارد؟

راهاندازي سیستمهای مدیریت پروژه در شركتها كمك بزرگي در زمینه اجرا و راهاندازی پروژهها به حساب ميآید. به طور مثال برخی سیستمها مانند COTS یا سیستمهای بازرگانی سازمانی و SaaS یا نرمافزارهای سرویسدهنده میتوانند با ارائه یکسری از استانداردها به انجام کارهای مدیریت شرکت کمک کنند.علاوه بر سیستمهای ذکر شده یکسری از سیستمهای مدیریتی که مخصوص کارهای بازرگانی طراحی شدهاند و سیستمهای فروش برای بخش عرضه محصولات نیز میتوانند به تمام کمپانیها در زمینه انجام فعالیتهایشان خدمات فوقالعاده مناسبی ارائه كنند.با تمام این تفاسیر، اشکال پیادهسازی این مدل از سیستمها زماني است که ریز سیستمهای نصب شده در قسمتهای مختلف شرکت، هماهنگ نباشند. مثلا هر نرمافزاری به طور مجزا کار خود را بدرستی انجام دهد، ولی با نرمافزارهای دیگر نتواند هماهنگ شود و اطلاعات را جابهجا کند. علاوه بر اینها تعداد کمی از شرکتها، نرمافزارهای مدیریت پروژهشان را هماهنگ با دیگر سیستمهای موجود در داخل شرکت نصب میکنند.یکی دیگر از نکات بسیار مهم پیادهسازی این مدل از سیستمها دقت به هماهنگبودن سیستمهای مختلف درون شرکتی با یکدیگر است. یک شرکت موفق نیاز دارد تا در بخشهای مختلف خود نرمافزارهایی نصب کند که با دیگر نرمافزارها همخوانی داشته باشد.

منبع: www.infoworld.com

| یک شرکت آمریکایی با ابداع فناوری شبیه صفحات لمسی تلفنهای هوشمند، توانسته تمام اشیاء قابل تصور به دکمههای کاربردی تبدیل کرده و تماس را یک فرمان تلقی کند. | |

|

شرکت دیزنی معمولا با تصاویر حیوانات ناطق، شاهزاده ها و جاندار شدن همه اشیاء با جادو شناخته می شود اما در این دنیای جادویی دیزنی اخیرا فناوری ارائه داده که می تواند هرچیزی را به دکمه های تعاملی تبدیل کند، این هرچیزی می تواند از دستگیره در تا ظرف آب باشد.این فناوری "توشه" (Touché) نامگذاری شده و می تواند در هر شی قابل تصوری کاربرد داشته باشد، چرا که تنها چیزی که در این میان مورد نیاز است یک سیم الکتریکی است که به شی وصل شده و سر دیگر آن به صورت ارتباط با سیم یا بی سیم به یک دستگاه کنترل کننده متصل می شود.وقتی که این ارتباط برقرار شد، تختخواب می تواند بگوید که شما درحال نشسته و یا خوابیده هستید. دستگیره در با لمس دست شما می تواند بگوید که شما در را می خواهید قفل کنید یا نکنید، یا وقتی که می ایستید، کاناپه می تواند فیلمی که در تلویزیون پخش می شود را متوقف کند یا با چرخش یک انگشت صدای تلویزیون را کم یا زیاد کنید.

لمس دستگیره در به این شکل می تواند پیام " فورا بیا داخل" را منتقل کند شرکت دیزنی پیش از توضیح جزئیات این فناوری نمونه های مختصری از نحوه کار آن ارائه کرده است.این گروه تحقیقاتی در رابطه با استفاده از یک دستگیره یک نمونه را توضیح داده است: محکم بستن در به معنای قفل شدن در است، درحالی که فشار دادن در این پیام را منتقل می کند که کسی داخل نیست 5 دقیقه دیگر بازگردید.چنگ زدن متوالی به دستگیره در موجب می شود که درتنها به روی کاربری باز شود که شناخته شده است و می تواند کلمه عبور را ارائه کند در غیر این صورت در قفل می شود.در این میان یک تخت تعاملی می تواند هنگامی که نشسته اید و کتاب می خوانید چراغها را روشن نگاه دارد و زمانی که روی تخت دراز می کشید چراخها خاموش می شوند.

حتی یک ظرف آب که از این فناوری برخوردار است می تواند بین سه انگشتی که داخل ظرف شده و اشیاء یا انگشتان بیشتر تمایز قائل شود

یک تماس در مقابل فروکردن کامل دست در آب، حسگر می تواند موضعیتهای متفاوت را تشخیص دهد و براساس آن عمل کند

یک کاناپه می تواند حس کند که آیا شما در وضعیت همیشگی خود نشسته اید و تلویزیون نگاه می کنید و یا دراز کشیده اید و خوابتان برده تا در این صورت چراغهای اتاق را خاموش کند.این حسگرها را می توان داخل لباسها قرار داد تا اگر انگشت خود را حرکت دهید صدای تلویزیون کم و زیاد شود یا ضربه زدن به آستین فایل موسیقی درحال پخش را تغییر دهید.این فناوری از حسگرهای خازنی استفاده می کند که بی شباهت به آنچه در تلفنهای هوشمند استفاده شده نیستند و می توانند ضربه یا تحریک الکتریکی را با یک تماس انگشتی تشخیص داده و آن را به عمل تبدیل کند.اگرچه تیم تحقیقاتی دیزنی از این حسگرها برای اسکن فرکانسهای چندگانه الکتریکی استفاده می کند و می تواند اختلاف جزئی تمام تماسها را تشخیص دهد.این فناوری حتی در آب نیز کار می کند، اگر یک دست را در ظرف آب قرار دهید حسگر می تواند میان آن و یک انگشت تمایز قائل شود.این تحقیق توسط مونهیکو سوتو، ایوان پوپیرف و کریس هریسون در مرکز تحقیقاتی دیزنی در پیتزبورگ انجام شده است. |

|

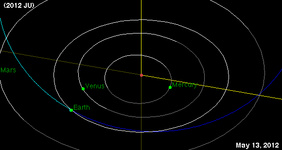

يك سيارك عظيم در ابعاد يك اتوبوس مدرسه با عبور از داخل مدار ماه و بدون ايجاد خطري جدي، روز يكشنبه از كنار زمين عبور كرد.، سيارك 2012 JU به پهناي 12 متر، روز يكشنبه 13 مي (24 ارديبهشت) از فاصله 191 هزار كيلومتري زمين عبور كرد.بر اساس گزارش برنامه «اشياء نزديك به زمين» ناسا در آزمايشگاه پيشرانه جت (JPL)، فاصله اين سيارك در داخل مدار ماه حدود 383 هزار كيلومتر بوده است. همچنين مدت زمان چرخش اين سنگ فضايي بدور خورشيد نيز در حدود 3.2 سال بطول ميانجامد.عبور سياركهايي در اين ابعاد، پديده چندان غير معمولي محسوب نميشوند؛ در نخستين روز از ماه آوريل (13 فروردين) نيز سيارك عظيم 2012 EG5 به پهناي 46 متر از فاصله 230 هزار كيلومتري زمين عبور كرد.اما اين سيارك ها در مقايسه با سيارك 2005 YU55 در ابعاد يك شهر، بسيار سبك وزن و كوچك محسوب ميشوند. اين سيارك عظيم ماه نوامبر گذشته از فاصله 325 كيلومتري زمين عبور كرد و به گفته محققان بزرگترين نمونهاي است كه از سال 1976 ميلادي از كنار زمين گذر كرده است.محققان تاكنون هشت هزار و 900 سيارك نزديك زمين كشف كرده اند، اما تعداد اين سيارك ها احتمالا بيش از اين تعداد است. محققان برنامه اشياء نزديك به زمين ناسا و محققان نجوم بطور مستمر سيارك هاي بالقوه خطرناك براي زمين را مورد رصد قرار مي دهند.گفته مي شود، اصابت سياركي به پهناي 10 كيلومتر در 65 ميليون سال قبل با زمين باعث انقراض نسل دايناسورها شده است.

.: Weblog Themes By Pichak :.