ظاهرا کاربران چینی خیلی سریع، فناوریهای مرتبط با پرداختهای دیجیتالی را پذیرفتهاند. آخرین خبرها حاکی از آن است که شهروندان چینی در مسیر تغییری بزرگ برای انجام معاملات مالی خود قرار دارند و انتظار میرود که شاهد جهشی چشمگیر در مسیر تراکنشهای مبتنی بر فناوریهای تأیید هویت بیومتریک در چین باشیم.

در چین، ۱۱ نوامبر برابر با ۲۰ آبانماه، روز مجردها یا Singles’ Day نامگذاری شده است. در این روز ویژه، مجردها، مجرد بودن خود را جشن میگیرند و هدیههایی را خریداری میکنند. علیبابا در روز مجردها فروش خوبی را برای خود رقم زد و در حدود ۳۰.۸ میلیارد دلار تراکنش مالی داشت که این حجم تراکنش مالی، کمی بیشتر از حجم تراکنشهای مالی مربوط به روزهای Cyber Monday و Black Friday بود. درواقع علی بابا با فروش ۳۰ میلیارد دلاری طی روز مجردها، رکورد شکست.

چینیها، بهجای آنکه مجبور باشند برای پرداختهای خود، پسورد را وارد سیستم کرده و تراکنشهای مالی را بهانجام برسانند، توانستند در سریعترین زمان ممکن و از طریق فناوریهای نوین تأیید هویت بیومتریک تراکنشهای مالی خود را بهانجام برسانند. در سال جاری میلادی و در روز مجردها، در حدود ۶۰.۳ درصد مشتریان از طریق اسکن اثر انگشت یا گرفتن سلفی پرداختهای مالی خود را انجام دادند. علیپی (Alipay) که برای اولین بار چنین دادههایی را جمعآوری کرده بود، آمار تراکنشها را ارائه داده است. کیف پول دیجیتالی مرتبط با تراکنشهای مالی علیبابا توانست تراکنشهای مالی آنلاین و آفلاین ۸۷۰ میلیون کاربر را در سراسر جهان به انجام برساند. WeChat Pay نیز با روشهای نوین تأیید هویت بیومتریک توانست تراکنشهای مالی را بهثبت برساند. تراکنشهای مالی از طریق اپلیکیشن چت محبوب Tencent نیز به رقمی در حدود ۸۰۰ میلیون دلار رسید.

هر دو سیستم پرداخت دیجیتالی، بهدنبال آیندهای درخشان برای پرداختهای یکپارچه هستند. Alipay در ماه سپتامبر ۲۰۱۴ امکان پرداخت از طریق اثر انگشت را در اختیار کاربران قرار داد. کمتر از یک سال بعد، WeChat Pay نیز روش پرداخت بیومتریک خود را معرفی کرد. با گذشت زمان، خریداران چینی با فناوریهای تأیید هویت بیومتریک آشنا شدند و از چنین فناوریهایی برای باز کردن قفل گوشیهای هوشمند خود و ورود به ساختمانهای اداری استفاده کردند. تا سال ۲۰۱۶ میلادی، تقریبا ۹۵ درصد از کاربران چینی از China’s Payment استفاده کرده بودند و Clearing Association اعلام کرد که این کاربران با تشخیص هویت از طریق اثر انگشت آشنایی دارند.

در ادامهی معرفی روشهای تأیید هویت بیومتریک، روش پیچیدهتر گرفتن سلفی معرفی شد. سال گذشته، Alipay از طرح لبخند برای پرداخت در فروشگاههای KFC در هانگژو استفاده کرد. علیبابا و Alipay روش تأیید هویت از طریق تشخیص چهره را برای طیف گستردهای از سناریوهای آفلاین شامل ارتقاء سیستم تحویل، معرفی کردند.

دولت چین نیز فناوریهای تأیید هویت بیومتریک چهره را برای اهداف دیگری بهرسمیت شناخته است. یکی از مصداقهای بارز این موضوع، همکاری با ارزشترین شرکت هوش مصنوعی یعنی SenseTime برای توسعهی سیستم نظارت ملی چین است که می تواند بهعنوان مثال مجرمان را در خیابانها شناسایی کند. چینیها در صدد استفاده از روشهای تأیید هویت منحصربهفردی هستند. براساس نظرسنجی CPCA در سال ۲۰۱۶، بیش از ۷۰ درصد کاربران با پرداختهای بیومتریک راحت هستند و مشکلی ندارند. در سال ۲۰۱۷ این آمار به ۸۵ درصد افزایش یافت.

پذیرش سریع چنین فناوریهایی، منجر به توسعهی سریع آنها نیز خواهد شد. در سال ۲۰۱۶، نیمی از شرکتکنندگان در نظرسنجی، نگرانیهایی در حوزهی امنیت استفاده از پرداختهای بیومتریک داشتند. در سال ۲۰۱۷، آمارها نشان میداد که ۷۰ درصد کاربران چنین نگرانی دارند. در همان سال، ۷۷.۱ درصد، نقض حریم خصوصی را نیز بهعنوان یکی دیگر از نگرانیهای خود برشمردند که یکسال قبل آمارها حکایت از نگرانی کمتر از ۷۰ درصد کاربران در مورد نقض حریم خصوصی را نشان میدهد.

BusyBox ابزاری است که بسیاری از سرویسهای رایج یونیکسی را در قالب یک فایل اجرایی کوچک قابل دسترس میسازد. این بستهی نرمافزاری که به «چاقوی سوئیسی لینوکس» مشهور شده، به کاربران اجازه میدهد تا به دستورات (Commands) یونیکسی و لینوکسی بیشتری در دستگاههای اندرویدی خود دسترسی داشته باشند و آنها را به اجرا درآورند.

بیزیباکس از نظر حجم، بهینهسازی شده و از منابع محدودی استفاده میکند. این ابزار کاملاً ماژولار است و بهراحتی میتوان دستورات یا قابلیتها را در زمان کامپایل، اضافه یا حذف کرد که برای شخصیسازی سیستمهای توکار بسیار کاربردی است.

به عبارت دیگر، بیزیباکس هم یک اپلیکیشن و هم مجموعهای از دستورات مخصوص به دسترسی روت است که به کاربر اجازهی مدیریت کامل دستگاه خود را داده و امکان اجرای مودهای متفاوت را فراهم میکند.

ممکن است روند نصب بیزیباکس برای کاربران تازهکار اندکی گیجکننده به نظر برسد، چرا که پس از نصب اپلیکیشن، لازم است مجموعهای از دستورات نیز روی دستگاه نصب شوند. ولی در حقیقت پروسهی نصب این ابزار بسیار ساده و سریع است. برای آشنایی با نحوهی نصب این نرمافزار روی دستگاه اندرویدی خود با زومیت همراه شوید.

مقالههای مرتبط:

پیش از شروع، توجه داشته باشید که برای استفاده از بیزیباکس گوشی اندرویدی شما باید روت شده باشد.

گام اول: نصب کردن اپلیکیشن BusyBox

برای شروع کار با استفاده از گوشی اندرویدی روتشدهی خود به گوگلپلی رفته و عبارت BusyBox را جستجو کنید. با انجام این کار شاهد نتایج متعددی خواهید بود. یکی از بهترین ابزارهای موجود برای نصب بیزیباکس، نرمافزاری است که توسط توسعهدهندهای به نام Stephen Ericson ایجاد شده است. نصب بیزیباکس با این ابزار بسیار ساده بوده و بهطور مرتب نیز با جدیدترین دستورات لینوکسی بهروز میشود. بنابراین، اپلیکیشن BusyBox این توسعهدهنده را باز کنید.

گام دوم: نصب دستورات بیزیباکس

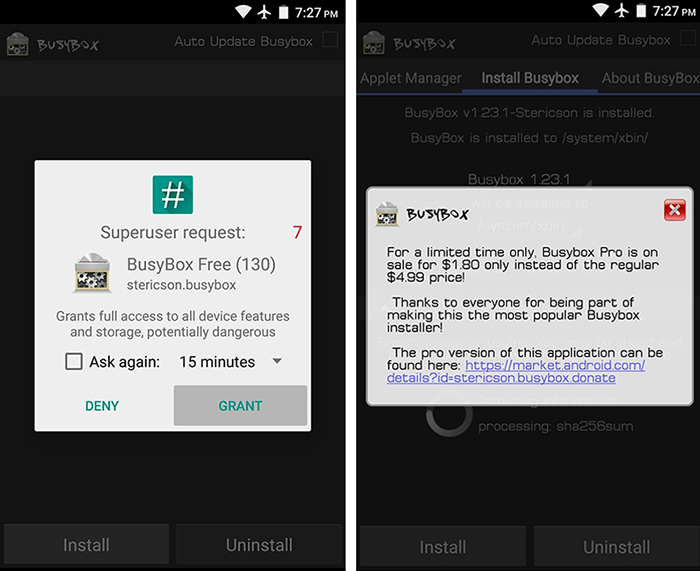

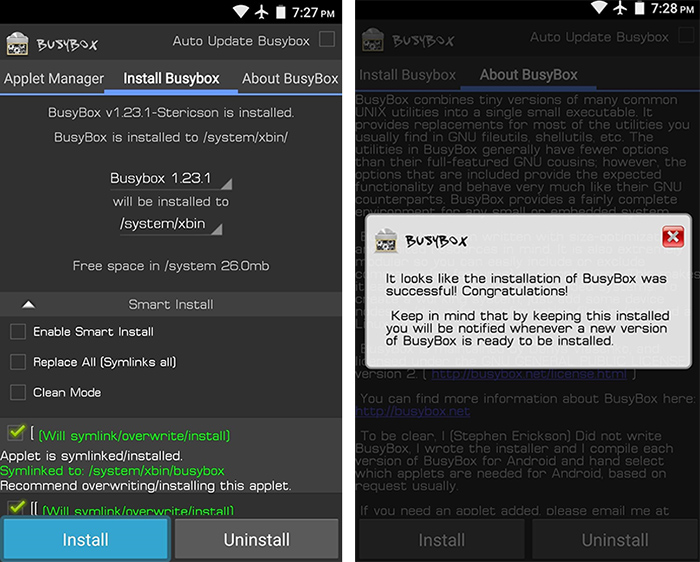

در مرحلهی بعد BusyBox را دانلود و نصب کنید. بلافاصله پس از نصب این اپلیکیشن، از شما درخواست مجوز دسترسی سوپریوزر (Superuser) میشود که باید براساس اپلیکیشنی که دستگاه خود را با آن روت کردهاید، مجوز را صادر کنید. گزینهی مربوط به انجام این کار معمولاً با عنوان Grant یا اجازه دادن به نمایش در میآید. سپس پیغامی که روی صفحهی اصلی اپلیکیشن به نمایش درمیآید را ببندید.

در ادامه دکمهی Install واقع در گوشهی پایین و چپ صفحه را بزنید تا نصب دستورات بیزیباکس روی دستگاه شما آغاز شود. پس از حدود ۱۰ ثانیه شاهد نمایش پیغامی خواهید بود که از نصب موفقیتآمیز این دستورات روی دستگاه شما خبر میدهد.

روند نصب بیزیباکس در اینجا به پایان میرسد. اکنون میتوانید مودهای پیشرفتهی مخصوص روت بیشتری را که به بیزیباکس نیاز دارند اجرا کرده و دستگاه روتشدهی خود را بیش از پیش قدرتمند کنید.

یک پژوهشگر امنیت اهل کلمبیا راهی برای تخصیص دسترسی مدیریتی به دسترسیهای سطح پایین پیدا کرده که در برابر بوت شدن سیستم نیز مقاوم است. همچنین باید به اجرای ساده دستورات برای استفاده از این باگ اشاره کرد که البته متوقف کردن آن نیز ساده نیست؛ این دقیقا همان چیزی است که هکرها و نویسندگان برنامههای مخرب برای استفاده از تکنیک بهرهبرداری از باگها (exploitation) به آن نیاز دارند.

تعجبآورتر این است که جزئیات این تکنیک در نوامبر ۲۰۱۷ منتشر شد، اما با وجود تمام پتانسیل مخرب برای سواستفاده از این باگ و همچنین سهولت استفاده از آن شاهد هیچگونه پوشش رسانهای یا توجه از طریق هکرها به این باگ نبودیم.

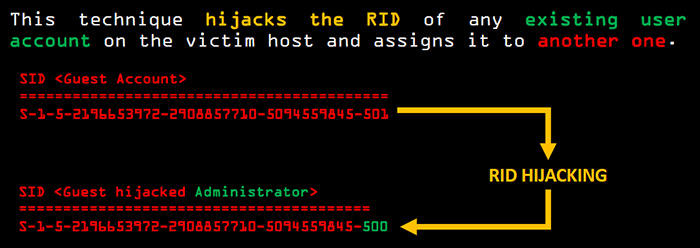

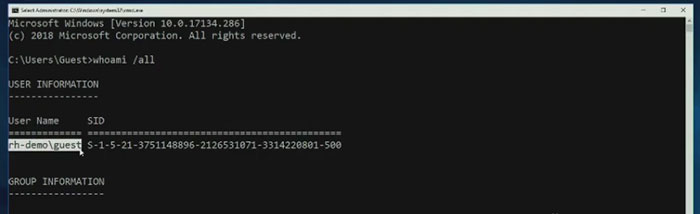

این تکنیک ابتدا توسط سباستین کاسترو، پژوهشگر بخش امنیتی شرکت CSL، کشف شد و یکی از پارامترهای حساب کاربری ویندوز به نام شناسه رابطهای (RID) را هدف میگیرد.

RID یک کد است که به انتهای بخش شناسه امنیتی حسابهای کاربری (SID) اضافه میشود و گروهی که کاربر در آن عضو است و دسترسیهای مشخصی دارند را مشخص میکند. چندین شناسه نسبی وجود دارند، اما متداولترین آنها ۵۰۱ بهعنوان حساب کاربر مهمان و ۵۰۰ شناسه حسابهای کاربری مدیریتی یا همان Administrator است.

کاسترو، با کمک پدرو گارسیا، مدیرعامل CSL، کلیدهای رجیستری را دستکاری و اطلاعات هر کاربر ویندوز را ذخیره کردند و سپس متوجه شدند که میتوانند شناسه نسبی تخصیص داده شده به کاربری خاص را تغییر دهند و به آن شناسه نسبی متفاوتی اختصاص دهند که میتواند از گروه کاربران دیگر باشد.

این تکنیک به هکر اجازه نمیدهد که یک کامپیوتر را ویروسی کند، مگر آنکه سیستم قربانی بدون رمزعبور در اینترنتبه جستجو بپردازد.

اما در مواردی که امکان ورود به سیستم قربانی وجود داشته باشد، هکر میتواند اجازه مدیریتی به خود و سپس دسترسی کامل به منابع سیستم مبتنی بر ویندوز را به خود اختصاص دهد.

از آنجا که کلیدهای رجیستری هم با راهاندازی مجدد سیستم یا بوت شدن تغییری نمیکنند، از اینرو هر تغییری در شناسه نسبی کاربری دائم خواهد ماند تا زمانی که تصحیح شود.

این حمله همچنین بسیار موثر است با توجه به اینکه روی نسخههای مختلفی از ویندوز از ایکس پی تا ۱۰ و همچنین روی نسخههای سرور ۲۰۰۳ و سرور ۲۰۱۶ تست شده است. اگرچه در حالت تئوری باید نسخههای قدیمیتر هم رخنهپذیر باشند.

کاسترو در مصاحبهای با سایت zdnet گفته است:

کشف سیستم قربانی آسان نیست، به این دلیل که این حملهها ممکن است به منابع سیستمعامل صورت بگیرد؛ بدون اینکه هیچ اعلانی دریافت کنید، از طرفی دیگر، اگر بدانید که باید دنبال چه بگردید کشف آن آسان به نظر میآید. برای شناسایی اینکه آیا سیستم آسیب دیده، باید به سراغ رجیستری رفت و تغییرات احتمالی اعمال شده را جستجو کرد.

راحتترین راه این است که بررسی کنید شناسه کاربر مهمان با شناسه نسبی ۵۰۰ پایان یابد. این بدین معنی است که حساب یاد شده دارای دسترسی مدیریتی است و کسی کلیدهای رجیستری شما را دستکاری کرده است.

این پژوهشگر CSL ماژولی را برای خودکارسازی حمله از طریق این باگ در قالب یک ماژول طراحی کرده است.

کاسترو در ادامه گفت:

ما به محض کشف این باگ و توسعهی ماژول مورد نظر با مایکروسافت تماس گرفتیم، اما هیچ پاسخی از آنها دریافت نکردیم و این باگ تا به حال برطرف نشده است.

ربودن شناسه نسبی امری ساده، پنهانی و ماندگار است و این همان فاکتورهایی است که هکرها در مورد ویندوز میپسندند. اما در این مورد، به نظر می رسد که هکرها و توسعهدهندگان بدافزار نیز از این باگ غافل شدهاند.

در نتیجهی رویکردهای انجام پژوهش در علم روانشناسی، درک ما از روانشناسی انسانها بهطور عمده مبتنی بر نمونههایی است که اغلب غربی، تحصیلکرده، صنعتی، ثروتمند و دموکراتیک هستند؛ چیزی که کمی عجیب است. مایکل گورون دانشمند حوزهی انسانشناسی مرکز آموزشی و پژوهشی سانتا باربارا، استدلال میکند که این وضعیت باید تغییر کند و برای تایید نظر خود به یک جمعیت ایزوله در منطقه آمازون بولیوی اشاره میکند. گورون میگوید: مثالهای زیادی وجود دارد که چگونه یک سری حقایق مشخص سبکوار بهعنوان امری جهانی تلقی میشوند؛ ولی زمانی که شما به مناطق مختلف نگاه کنید، میبینید که اینها واقعیت ندارند.

اگر بخواهیم منصف باشیم، حتی اگر به صراحت بیان نشود، علم همواره این هشدار را به همراه دارد که پشت تئوریهای پذیرفتهشده، مشاهداتی هستند که قبل از آنها میآیند. ما میدانیم که وقتی چیز جدیدی کشف کنیم، میتوانیم ذهنیت خود را تغییر دهیم. اما این نکتهی ظریف در برخی گزارشها گم میشود. وقتی بسیاری از مطالعات انجامشده روی رفتار انسانی روی مخزنی در دسترس از افراد علاقمند به مطالعه انجام میشود (مثلا دانشجویان دانشگاه)، پذیرفتن این که درک ما واقعا چقدر محدود است، دشوار میشود. گورون میگوید:

این روش البته آسانتر و اغلب ارزانتر است که این موضوعات را در یک کلاس درس بزرگ مورد مطالعه قرار دهیم و مردم هم ممکن است بر این باور باشند که اهمیتی ندارد مطالعه کجا انجام شود.

بهگفتهی گورون، فقط ۱۸ درصد از جمعیت جهان با نمونههای معمول انسانی که در موسسههای آمریکای شمالی و اروپا تحت مطالعه قرار میگیرند، مطابقت دارند و این نمونه نمیتواند نمایانگر جمعیت کل دنیا باشد. علاوه بر این، این رویکرد، اطلاعاتی درمورد رفتار انسانهای گذشته نیز فراهم نمیکند. بهجای اینکه به دنبال این باشیم که چیزهایی را پیدا کنیم تا موجب یکسانی ما میشود، گورون پیشنهاد میکند که ما باید توجه بیشتری روی موضوعاتی بگذاریم که موجب تفاوت ما میشوند. مطالعهی تنوع اجتماعی اکولوژیکی، میتواند تعاملات بینرفتارهای اجتماعی انسان و محیط را در نظر بگیرد. در یک چارچوب روانشناسی مبتنی بر اکولوژیاجتماعی مشخص میشود که چرا ما در یک محیط خاص یک رفتار خاص را داریم، که این امر فراهمکنندهی اساسی مناسبتری برای درک نحوهی عملکرد ذهن است. گورون میگوید:

مقالههای مرتبط:

روانشناسان و دیگر دانشمندان علوم اجتماعی معمولا این دیدگاه را مستقیما وارد مطالعات خود نمیکنند و بهجای آن همهی انسانها را مشابه در نظر میگیرند.

گورون برای اثبات این عقاید، پژوهشی گسترده روی گروهی از مردم آمازون که تیسمانی نامیده میشوند، انجام داد و سعی کرد شخصیت آنها را بر اساس تغییر پذیری اجتماعیاکولوژیکی توضیح دهد. در اکثر کتابهای روانشناسی پنج عامل برای تعریف شخصیت در نظر گرفته میشود (مدل OCEAN). در این مدل طبقهبندی صفات غالب ما بهصورت ترکیبی از خصوصیات تجربهپذیری،وظیفهشناسی، برونگرایی، موافقبودن و روانرنجوری انجام میشود. در حالیکه این مدل پنجگانه منتقدان خود را دارد، ولی بهعنوان روش معتبر و آسانی برای مقایسه و سنجش انواع رفتارهای فردی محسوب میشود. یکی از مشکلاتی که این مدل دارد این است که گروههایی از مردم، به نظر نمیرسد که دارای این پنج نوع شخصیت عمده باشند. برای مثال مردم تیسمانی فقط به دو بعد یعنی کارآمدی و جامعهپذیری مرتبط میشوند.

مطالعه گورون و همکاران روی مردم تیسمانی در بولیوی، نشان میدهد که در پژوهشهای روانشناسی باید گروههای مختلف مردم در نظر گرفته شوند

اگر بخواهیم به شیوهای دیگر به این قضیه نگاه کنیم، اینطور میتوان گفت که اگر تیسمانیها خودشان مطالعهروانشناسی انجام میدادند، آنها احتمالا انسانها را با صفات دیگری مثل جمعآوری کننده یا سازگار با سیاستها و مدیریت توصیف میکردند. در صورتیکه ما سبک زندگی خود را در نظر بگیریم، این تفاوت دیدگاهها قطعا خیلی آشکارتر میشود. گورون مطالعاتی را مورد بررسی قرار داد که به بررسی پنج عامل شخصیتی در فرهنگهای مختلف پرداخته بودند. گورون میگوید:

ما به میزان همبستگی بین پنج عامل دقت کردیم. اگر این پنج عامل واقعا مستقل از هم باشند، همبستگی بین آنها باید برابر صفر باشد. اما وقتی شما دادههای مربوط به آمریکا، کانادا و اندونزی را با هم مقایسه میکنید، میبینید که تنوع زیادی در میزان همبستگی بین عوامل وجود دارد.

گورون علاوه بر موضوع قالببندی انواع شخصیتی درون محیطهای اجتماعیاقتصادی مختلف، نگاهی نزدیک به اینکه چگونه دیدگاه انسان در ارتباط با مراقبتهای سلامتی و امنیتی ممکن است تحت تاثیر محیط اطراف قرار گیرد، انداخت. این امر آسان است که فرض کنیم بیشتر انسانها میخواهند زندگی طولانی و موفقی داشته باشند؛ اما رفتار دنبالکردن این اهداف اغلب بستگی به این دارد که ما چقدر در هر لحظه احساس امنیت میکنیم که این به نوبه خود روی صفاتی نظیر تکانشگری و مراقبت (گوش به زنگی) تاثیر میگذارد.

بهعقیدهی گورون اینها مسائل کماهمیتی نیستند و نقش مهمی در دشواری تکرار مطالعات مهم دارند. خوشبختانه پژوهشگران برای گسترش مرز نمونههای مورد مطالعهی خود، نیاز به رفتن به مکانهایی چون بولیوی ندارند. گورون میگوید که در خود آمریکا تنوع زیادی وجود دارد که از آن استفاده نشده است و البته برای دیدن آن باید به خارج از دانشگاه رفت.

این پژوهش در ژورنال PNAS منتشر شده است.

سامیت ابررایانهی متعلق به دپارتمان انرژی آمریکا با ثبت رکوردی تازه فاصلهی خود بهعنوان قدرتمندترین ابررایانهی جهان را با دیگر رقبا افزایش داد. Summit یا OLCF-4 که از لحاظ مصرف انرژی پنجمین ابررایانهی کارآمد دنیا هم محسوب میشود (۱۳.۸۸۹ گیگافلاپس به ازای هر وات) با رسیدن به سرعت ۱۴۳.۵ پتافلاپس جایگاه خود را به عنوان سریعترین رایانه جهان مستحکمتر کرد. بر اساس لیست ماه نوامبر Top500ُ، سییرا (Sierra) خواهر کوچکتر سامیت هم با بهبود عملکرد پردازشی به سرعت ۹۴.۶ پتافلاپس دست یافت و با کنار زدن ابررایانهی چینی Sunway TaihuLight، جایگاه دوم را به خود اختصاص میدهد.

سامیت که توسط IBM برای آزمایشگاه ملی اوک ریج (ORNL) ساخته شده است، در تحقیقات هوش مصنوعی، فیزیک انرژیبالا، کشف مواد جدید و مراقبتهای بهداشتی استفاده میشود. برای درک قدرت این ابررایانه جالب است بدانید که در برخی از کاربردهای علمی سامیت قادر است در هر ثانیه بیشتر از سه میلیارد-میلیارد محاسبات با دقت مخلوط (Mixed precision calculations) را انجام دهد.

ابررایانهی سییرا را هم IBM در یک پروژهی مشترک بین سازمان ملی حفاظت هستهای (NNSA) و آزمایشگاه ملی لیورمور لاورنس (LLNL) ساخته است. سییرا و سامیت در معماری بسیار شبیه به یکدیگر هستند و هر دو از پردازندههای Power9 شرکت IBM استفاده میکنند.

ابررایانه ساخت چین تا قبل از آن که سامیت در ماه ژوئنجایگاهش را تصاحب کند، به مدت دو سال در این عرصه حکمرانی میکرد. هماکنون TaihuLight با عملکرد ۹۳.۰ پتافلاپس به جایگاه سوم لیست نزول کرده است. به علاوه، جایگاه چهارم هم با Tianhe-2A در اختیار چین است. ابررایانه Piz Daint در شهر لوگان در مرکز CSCS کشور سوئیس هم مکان پنجم لیست را به خود اختصاص میدهد. به نظر شما رقابت شدید کشورها برای تصاحب عنوان برترین ابررایانه این لیست را در آیندهی نزدیک دستخوش تغییر خواهد کرد؟

با نگاهی به اطراف و توجه به فناوریهای موجود، میتوان ادعا کرد که ما اکنون در آینده زندگی میکنیم. بسیاری از کارها از سفارش غذا تا پیدا کردن شغل، بهراحتی و با کمک اینترنت انجام میشود. اما چرا هنوز نمیتوانیم از این فناوریها برای کارهایی مانند رأیگیری استفاده کنیم؟ رایان نورث، یک دانشمند علوم کامپیوتر، در این مطلب توضیح میدهد که چرا نباید هیچگاه در کارهای اینچنینی، به کامپیوترها اعتمادکرد.

رایان برای بررسی این چالش، ابتدا به توضیح چگونگی عملکرد برنامههای کامپیوتری میپردازد. همانطور که میدانیم، کامپیوترها زبان باینری یا صفر و یک دارند. بهعلاوه، برنامهنویسی به زبان باینری نیز بسیار دشوار است و تقریبا هیچکس، تمایلی به نوشتن با این زبان ندارد. حتی اگر موفق به نوشتن با این زبان بشوید، نتیجه، تنها تعدادی عدد خواهد بود. این اعداد برای همهی افراد (حتی خودتان پس از چند هفته)، مفاهیمی مبهم و غیرقابل درک دارند. به بیان دیگر، با نگاه کردن به این زبان، نمیتوان حدس زد که برنامهی شما چه کاری انجام میدهد.

دانشمندان علوم کامپیوتر، برای حل این چالش، مفهومی با نام زبان ماشین را ابداع کردند. عبارتهای این زبان، کدهای باینری را به کلمات و جملاتی تبدیل میکنند که تا حد امکان به زبان انسان نزدیک میشود. اگرچه این عبارات جدید هم نیاز به پیشرفت دارند، اما حداقل، حرکتی در مسیر مثبت محسوب میشوند. زبان ماشین، به سختافزار آن وابستگی دارد.

مقالههای مرتبط:

بههرحال، با این زبان ماشین هم نمیتواند چنین دستوری را بهصورت مستقیم به کامپیوتر داد: «۱۰ را با ۲۰ جمع کن و نتیجه را نشان بده». بهجای این دستور، باید به کامپیوتر بگوییم: «۱۰ را در متغیر اول ثبت کن. ۲۰ را در متغیر دوم ثبت کن. دو متغیر را به متغییر جمع کننده وارد کن. نتیجه را در متغیر سوم ثبت کن. متغیر سوم را چاپ کن.» پس از ارسال این دستور، زبان ماشین بهتعریفی ترجمه (کامپایل) شده و به صفر و یکهای قابل فهم برای کامپیوتر تبدیل میشود.

مشکلات و کمبودهای این زبان از همان ابتدا مشخص هستند. شما باید زبان ماشین سختافزار خود را بشناسید و زبان ماشین سختافزارها نیز با هم تفاوتهای عمده دارند. بهعلاوه، باید مراحل فرآیند را بهصورت تکتک اعلام کنید. البته، بههرحال این زبان بیشتر از رشتههای صفر و یک قابل فهم خواهد بود.

مرحلهی بعدی پیشرفت زبانهای برنامهنویسی، حذف وابستگی به سختافزار است. در نتیجهی این اقدام، کامپایلر هوشمندی ساخته میشود که زبان، صرفنظر از ماشین مقصد، دستورات را به آن ارسال میکند. کامپایلر، دستور را به زبان ماشین مقصد و سپس به کدهای باینری تبدیل میکند. در نهایت، باوجود این که زبانهای برنامهنویسی هرکدام روش خاص خود برای حل مسائل را دارند، هدف آنها یکی است. آسانتر کردن خواندن کدها برای انسانها و در نتیجه، آسانتر کردن اصلاح و بهبود کدها، هدف مشترک تمام زبانهای برنامهنویسی محسوب میشود. در نتیجهی همهی این پیشرفتها، امروز، زبانهای برنامه نویسی دستور انسانی روبرو را بهراحتی میفهمند: Print 10+20.

با نگاهی به روند گفته شده در بالا، احتمالا متوجه شدهاید که چرا نباید به کامپیوترها اعتماد کرد: کامپایلر، مشکل اصلی است. درواقع، صرفنظر از اینکه شما چه عبارتهایی مینویسید، اعتماد نهایی به کامپایلر خواهد بود تا آن را به کدهای باینری تبدیل کند. درواقع اگر کسی قصد خرابکاری در سیستم را داشته باشد، تنها باید کامپایلر را تغییر دهد.

بهعنوان مثال اگر دستور Print بهنوعی تغییر کند که همیشه، عدد یک را به ورودی اضافه کند، برنامه بهدرستی کار نخواهد کرد. از آنجایی که شما برنامه را صحیح نوشتهاید، هیچگاه با نگاه کردن به کدهایتان متوجه این اشکال نخواهید شد.

البته مثال بالا بسیار ساده بوده و با چند بار اجرا کردن و متوقف شدن برنامه، قابل کشف است. اما اگر دستکاری در کامپایلر پیچیدهتر باشد، آنگاه خطر چندبرابر خواهد بود. فرض کنید یک مجرم، کامپایلر را بهنوعی تغییر دهد که هرجا عبارت Password دیده شد، رمز عبور مورد نظر خودش نیز معتبر شناخته شود.

نفوذ بالا، تعریف درب پشتی یا همان Back Door در نفوذهای کامپیوتری است. با این کار، سازندهی کامپایلر به هر برنامهی کامپیوتری که با محصولش نوشته شده، دسترسی خواهد داشت. درواقع شما میتوانید ورود به برنامه را بهسختی قفل و محدود کنید. اما فرد نفوذگر بهراحتی از دربی وارد میشود که هیچکس از آن اطلاعای ندارد.

قطعا مثال بالا چالش بزرگی محسوب میشود؛ اما برنامهنویسهای حرفهای پاسخی برای آن دارند. آنها میگویند کامپایلر نیز یک برنامهی کامپیوتری است و میتوان با نگاه کردن به کدهای آن، متوجه مقاصد خرابکارانه یا نفوذ شد. در مورد مثال بالا، تنها باید به دنبال کدی باشید که پسورد مورد نظر نفوذگر را تأیید میکند.

در اینجا چالش بعدی مطرح میشود. همانطور که فرض کردیم، کامپایلرها نیز برنامههای کامپیوتری هستند. پس آنها نیز یک بار کامپایل شدهاند. در نتیجه، برای نفوذ و سوء استفاده از آنها، تنها باید موارد زیر را انجام دهیم:

ابتدا کدی که پسورد مورد نظر ما را بهعنوان پسورد صحیح میپذیرد، وارد کامپایلر میکنیم. در این مرحله، یک درب پشتی برای هر برنامهای میسازیم که با این کامپایلر نوشته میشود. اما اگر فردی به کدهای کامپایلر نگاه کند، متوجه هدف ما میشود. پس به مرحلهی بعدی میرویم.

کد جدیدی را وارد کامپایلر میکنیم. این کد، هرگاه خود کامپایلر، کامپایل شود، متوجه روند شده و کد مرحلهی قبل (قبول کردن پسورد مورد نظر ما) را به آن اضافه میکند. اکنون، وقتی کامپایلر را کامپایل کنیم، یک نسخهی جدید از خودش ایجاد میکند. این نسخهی جدید، حاوی دستوراتی برای پذیرفتن پسورد مورد نظر ما است. در نهایت برای از بین بردن ردپای خود نیز، دستورات خرابکارانه را از ظاهر کامپایلر حذف میکنیم.

با روش بالا، هر بار که کامپایلر دوباره ساخته میشود، بهگونهای خود را بازسازی میکند که کد مخرب درب پشتی را داشته باشد. در نتیجه، وقتی کامپایلر، برنامههای دیگر را ترجمه میکند، کد مخرب اضافه میشود اما در کد منبع آن قابل مشاهده نخواهد بود.

تنها راه کشف این خرابکاری یا باگ، خواندن کدهای باینری است. کاری که از همان ابتدا دشوار به نظر میرسد و با پیچیدهتر شدن برنامهها، بهسمت غیرممکن شدن پیش میرود. برای درک این دشواری باید بدانید تمام آثار شکسپیر فضای ۶ مگابایت نیاز دارند و برنامهای مانند فایرفاکس، ۲۰۰ مگابایت فضا نیاز دارد. با مقایسهی این اعداد میفهمیم که هیچکس نمیتواند تمام کدهای آن برنامه را بخواند. بهعلاوه، کدها به زبانی قابل فهم برای ما نوشته نشدهاند!

موارد گفته شده در بالا، حقیقت جدیدی نیستند. کن تامسون خالق سیستمعامل یونیکس، در سال ۱۹۸۴ مقالهای تحت عنوان Reflexing on Trusting Trust نوشت و در پایان آن، به این نتیجه رسید:

نتیجه ساده است. شما نمیتوانید به کدی که خودتان بهطور کامل ننوشتهاید، اعتماد کنید. در نهایت، هیچ تأییدیهای شما را در برابر کد غیرقابل اعتماد، مصون نمیدارد.

منظور کن تامسون از عبارت «بهطور کامل نوشتن»، تنها خود برنامه نیست. هدف او، نوشتن کل مسیر برنامه تا مراحل نهایی کامپایلر است. افراد محدودی زمان، مهارت و پول لازم برای ساختن یک کامپیوتر و برنامههای آن از اساس را دارند. کمی توجه به این پیشبینی تامسون، نشان میدهد که اعتماد کردن به کامپیوترها، در هیچ کاری عاقلانه نیست.

باوجود تمامی این هشدارها، ما از کامپیوترها برای همهی کارهایمان استفاده میکنیم. بهراستی چرا ما در همهچیز به این ماشینهای کابوسوار اعتماد داریم؟

پاسخ سوال بالا، ساده است: کامپیوترها، سرگرمکننده و راحت هستند. بهعلاوه، آنها در موارد گوناگون، کاربر دارند. در کنار همهی این موارد، هک کامپایلر کار سادهای نخواهد بود. شما باید زمان و انگیزه بالایی برای هدف قراردادن یک فرد یا جامعه داشته باشید. در نهایت، برخی کارها نیاز به اعتماد کامل به کامپیوتر ندارند. بهعنوان مثال هیچکس برای فهمیدن نوع پیتزای شما، زحمت هک کردن کامپایلر اپلیکیشن تحویل غذا را متقبل نمیشود. اما دستکاری برخی کارها، مانند رأیگیری، ارزش زمان و هزینه را دارند.

مقالههای مرتبط:

رأیگیری پدیدهای است که نتایج هک کردن آن، تأثیرات بزرگی خواهد داشت. بهعلاوه، هدف قرار دادن این فرآیند، دشوار نیست (چون زمان و مکان مشخصی دارد). مهمتر از همه، انگیزهی کافی برای دستکاری در آن نیز همیشه وجود دارد. برای نفوذ به این مورد نیز میتوان به همان روش اضافه کردن پسورد معتبر جعلی، دستوری برای اضافه کردن رأی به فردی خاص را در کامپیوتر تزریق کرد.

بههرحال، رایان با توجه به استدلالهای بالا ادعا میکند که رأیگیری کامپیوتری و رأیگیری اینترنتی، هیچگاه امن نخواهد بود. او تنها روش امن کردن رأیگیری کامپیوتر را، ترکیب آن با رأیگیری سنتی و کاغذی میداند. با این روش، حتی با وجود نفوذ به کامپیوترهای رأیگیری، کاغذهای رأی برای تأیید را رد نفوذ وجود دارند.

رایان پس از انتشار این مقاله در سرویس مدیوم، بخشهایی را نیز در پاسخ به پرسشهای تکراری کاربران به آن اضافه میکند. او در این بخشها به توضیح برخی از ابهامات یا راهکارهای پیشنهادی کاربران برای حل چالش اعتماد میپردازد.

یکی از سوالها، در مورد ماهیت رأیگیری کامپیوتری است. تعریف او از این نوع رأیگیری، فرآیندی است که تماما در کامپیوترها انجام میشود. در این فرآیند، هیچ المان دیگر (مثلا کاغذی) وجود ندارد و کامپیوتر، بهعنوان ابزار تأیید آرا شناخته میشود. راهکار او، اضافه کردن مرحلهی چاپ یا اسکن کاغذ رأیگیری، برای تأیید نهایی آرا بیان میشود.

یکی از کاربران، در نظرات این پست به راهکارهایی همچون ارائهی کد اختصاصی برای رأیدهندگان، اسکنهای بیومتریکی یا پشتیبان گرفتن در اینترنت اشاره میکند. پاسخ رایان به این پیشنهاد، همان عدم اعتماد به کدها است. از نظر او، این فرآیندها نیز توسط کامپیوتر انجام میشود که بههیچوجه قابل اعتماد نخواهد بود.

راهکار دیگر در بخش کامنتها، بررسی کد کامپایلرها بیان میشود. رایان در پاسخ به این راهکار میگوید که کد مخرب کامپایلر، همانطور که قبلت گفته شد، توانایی تشخیص فرآیند بررسی را دارد و در این فرآیند، عملکرد مخرب خود را نشان نمیدهد. اگرچه ایدهی رایان در مورد این کامپایلر مخرب کمی تخیلی بهنظر میرسد، اما او خرابکاری شرکت فولکس واگن در سال ۲۰۱۵ را مثالی عینی معرفی میکند.

کامپیوترهای خودروهای این شرکت، فرآیند بررسی آلایندگی را تشخیص میدادند و در آن حالت، در وضعیت مصرف پایین کار میکردند. پس از پایان تست، روند آنها بهحالت عادی یا مصرف بالا، تغییر میکرد. اصلاح این خرابکاری، ۱۸.۳۲ میلیارد دلار بهعلاوهی ۲.۸ میلیارد دلار جریمه برای فولکس بههمراه داشت. بههرحال شرکت فولکس واگن نیز بهخاطر تصور سوددهی این روش و عدم شناسایی توسط کارشناسان، این کار را انجام داد. همان انگیزههایی که برای نفوذ به انتخابات هم کافی هستند.

رایان در پاسخ به پرسشی در مورد عدم اعتماد به کامپیوترها میگوید:

بله، بهصورت مطلق و ۱۰۰ درصد نباید به کامپیوترها اعتماد کرد. البته قطعا انجام چنین کاری ممکن نخواهد بود. از طرفی، همهی کارها نیاز به اعتماد کامل به کامپیوترها ندارند. تنها چند مورد خاص در این زمینه مانند رأیگیری هستند.

یکی از انتقادات به ایدههای رایان این بود که بههرحال ما امروز از کامپیوترها در اکثر جنبههای زندگی از کار تا بانکداری استفاده میکنیم و حتی همین مقالهی رایان نیز توسط او در کامپیوتر نوشته شده است. با این وجود، چگونه میتوان بدون اعتماد به کامپیوتر زندگی کرد. در پاسخ به این انتقاد هم، بحث اعتماد ۱۰۰ درصد مطرح میشود. ما به بانکداری اینترنتی اعتماد داریم چون بانک میتواند (و تعهد میدهد که) خسارات احتمالی را پوشش دهد. اما در مورد اتفاقاتی همچون خرابکاری در رأیگیری، عواقب عموما جبرانناپذیر هستند.

عدم اعتماد رایان به کامپیوترها بهحدی پیش میرود که پیشنهاد استفاده از بلاک چین برای جبران خطرات گفته شده را نیز رد میکند. او معتقد است این فناوری نیز قابل دستکاری بوده و هیچگاه ۱۰۰ درصد قابل اعتماد نیست.

در اینجا باید به این نکته اشاره کنیم که نویسندهی این مقاله، تنها قصد تفسیر صحبتهای کن تامسون را دارد. او خود را دانشمند عالِم کامپیوتر نمیداند و تنها، صحبتهای تامسون در مورد عدم اعتماد به کدها و کامپایلرها را با مثالی توضیح میدهد. البته رایان راهکاری نیز برای این مشکل ارائه میدهد و آن، کامپایل کردن کدها در دو کامپایلر متفاوت است. به بیان سادهتر برنامهنویس برای اطمینان از عدم خرابکاری در کامپایلر یک بار هم باید کد خود را در کامپایلر معتبر و تأییدشدهای اجرا کند. در اینجا باز هم این سوال مطرح میشود که آیا آن کامپایلر معتبر و تأییدشده قابل اعتماد خواهد بود؟

نویسندهی مقاله در پایان به این نکته اشاره میکند که هشدارهای او، علاوه بر مثال شرکت فولکس واگن، در پروژههای بزرگ دیگر نیز عینیت پیدا کردهاند. او مثالهایی از نفوذ به سیستمهای هستهای و موشکهای فضایی همچون ویروس استاکس نت بیان میکند که نتیجهی همان اعتماد ۱۰۰ درصدی بودهاند.

البته قطعا در رأیگیریهای کاغذی نیز احتمال سوءاستفاده و خرابکاری وجود دارد؛ اما این قدام بهخاطر ماهیت فیزیکی این رأیها، نیازمند تلاش بیشتر و صرف هزینهی بالاتر خواهد بود. بهعلاوه، کامپیوترها و کدهای آنها همیشه پیچیده هستند و حتی یک اشتباه کوچک در کدنویسی یا کامپایل کردن، نتایج را بهکلی تغییر خواهد داد. بههرحال شاید بتوان ادعا کرد که دنیای کامپیوتر، هنوز برای مقاصد بسیار مهم مانند رأیگیری، امن نیست.

نظر شما چیست؟ آیا میتوان بهصورت ۱۰۰ درصد و در همهی موارد، به کامپیوتر اعتماد کرد؟

سامسونگ پیشتر مدل اقتصادی گوشیهای پرچمدار خود را روانهی بازار کرده، اما شایعات اخیر میگویند که مدل اقتصادی گلکسی اس ۱۰ قرار است از جهات زیادی با دیگر مدلهای اقتصادی تفاوت داشته باشد؛ در حقیقت گفته میشود که S10 لایت قرار است در ازای قیمتی کمتر، عملکردی نزدیک به پرچمداران را به کاربر ارائه دهد.

بر اساس اخبار غیررسمی جدید، سامسونگ قصد دارد در هر سه مدل از گوشیهای پرچمدار سال آیندهی خود یعنیگلکسی اس ۱۰ لایت، گلکسی اس ۱۰ و گلکسی اس ۱۰ پلاس، از پردازندهی اسنپدراگون ۸۱۵۰ کوالکام استفاده کند. در ضمن گفته میشود که Samsung Galaxy S10 Lite دارای دو مدل با ۴ یا ۶ گیگابایت رم خواهد بود.

همچنین قرار است مدل پایهی اس ۱۰ لایت با ۶۴ گیگابایت رم در دسترس علاقهمندان قرار گیرد. در ضمن برای کسانی که حاضرند مبلغ بیشتری پرداخت کنند، بهترین مدل گلکسی اس ۱۰ لایت با ۶ گیگابایت رم و ۱۲۸ گیگابایت حافظهی داخلی، ارائه خواهد شد.

نکتهی حائز اهمیت اینجا است که گفته میشود سامسونگ قصد دارد در گلکسی اس ۱۰ لایت از نمایشگر Infinity-O (که مدتی پیش بههمراه نمایشگرهای Infinity-U ،Infinity-V وInfinity Flex رونمایی شد) با فریمی فلزی در اطراف آن، استفاده کند. از میان دیگر مشخصات احتمالی اس ۱۰ لایت میتوان به حسگر اثر انگشت در قسمت کناری گوشی و دوربین اصلی دوگانه با فرم افقی اشاره کرد؛ پیشتر گقته میشد که اس ۱۰ لایت قرار است تنها دارای یک دوربین اصلی باشد.

سامسونگ احتمالا در ماه فوریه طی برگزاری رویداد MWC 2019 از جدیدترین گوشیهای خود یعنی گلکسی ۱۰، اس ۱۰ لایت و اس ۱۰ پلاس رونمایی خواهد کرد. پیشبینیها حاکی از آن است که کرهایها قصد دارند فروش اسمارتفونهای جدیدشان را از مارس ۲۰۱۹ آغاز کنند.

گلکسی اس ۱۰ لایت سامسونگ، احتمالا قیمتی بین ۶۵۰ تا ۷۵۰ دلار خواهد داشت.

سلب مسئولیت: تحریریهی زومیت در تهیه این محتوای تبلیغاتی نقش نداشته و مسئولیتی در قبال صحت آن ندارد.

کیفیت و تست نرمافزار چیست؟

اگر بخواهیم کیفیت را به سادگی تشریح کنیم، شاید سادهترین تعریف این باشد: "کیفیت یعنی برآورده شدن انتظار". در مبحث کیفیت صنعتی دو موضوع بسیار مهم عبارتند از تضمین کیفیت (بنیان کردن الزامات کیفی فرآیندهای تولید و پشتیبانی و نظارت بر رعایت آنها) و تست. همین موضوع در نرمافزار نیز صادق است.

تست نرمافزار نیز یک فعالیت برای بررسی این موضوع است که آیا نتایج واقعی بهرهبرداری از قسمتهای مختلف سیستم نرمافزاری با نتایج مورد انتظار مطابقت دارند یا خیر. بهعلاوه این فرآیند برای حصول اطمینان از این موضوع است که سیستم نرمافزاری بدون نقص است(به معنی رسیدن به نقطهای که طی یک مدت زمان خاص، باگی در نرمافزار مشاهده نشود). همچنین تست نرمافزار به شناسایی خطاها، شکافها و نیازمندیهای گمشده در مقابل نیازمندیهای واقعی نیز کمک میکند.

نرمافزار نیز مانند هر محصول صنعتی دیگر هم نیازمند تضمین کیفیت و هم نیازمند تست است.

اهمیت روز افزون کیفیت و تست نرمافزار

اواخر دی ماه ۱۳۹۵، به نقل از کمپانی معتبر اتریشی Tricentis خبری روی وبسایت تیستن (وبسایت جامعه مهندسین تست نرمافزار ایران به نشانی tisten.ir) قرار گرفت که در آن طی گزارشی با عنوان Software Fail Watch: 2016 in Review اعلام کرد حجم داراییهای مبتلا به باگهای نرمافزاری در سال ۲۰۱۶ برابر با ۱٫۱ تریلیون دلار بوده است که این باگها مجموعا در حدود ۴.۴ میلیارد نفر از مردم دنیا را با خود درگیر کردهاند. این رقم یک افزایش قابل توجه به نسبت گزارش ارائه شده در سال ۲۰۱۵ داشت.

همین گزارش، به سادگی حجم کاری که میتوان در حوزه کیفیت انجام داد، و همچنین میزان تشنگی بازار برای تست نرمافزار را نشان میدهد.

علاوه بر موضوع بالا، نفوذ دیوانهوار و مهاجمانه IT در همه شئونات زندگی بشری و پولسازی بسیار بالا در این صنعت، منجر به رشد قارچگونه ایدههای مبتنی بر فناوری اطلاعات و همچنین شرکتهای تولید کننده محصولات و خدمات IT شده است. این هجوم به قدری سنگین است که شما به سختی میتوانید ایدهای را در سطح دنیا پیدا کنید، که چند شرکت روی آن مشغول به کار نباشند. همین موضوع باعث شکل گیری یک بازار شدیدا رقابتی در این حوزه شده است، که عناصر اصلی آن عبارتند از: بازاریابی و کیفیت (محصول، خدمات و پشتیبانی) این دو عنصر به هیچ وجه جای یکدیگر را نمیگیرند. به همین دلیل اکثر شرکتها در حوزه غیرفنی بازاریابی را موضوع محوری خود میدانند، و در بخش فنی محوریت روی کیفیت است.

کلیدواژه کیفیت باعث شده است که طی ۱۰ سال گذشته شرکتهای غولپیکر زیادی مانند TCS خدمات خود را به صورت تخصصی روی کیفیت نرمافزار و تست نرمافزار متمرکز نمایند که شرح حال این شرکتها را میتوانید در شمارههای ۱ و ۲ دو ماهنامه تخصصی تست نرمافزار با عنوان تیستن (سایت tisten.ir بخش «نشریات ما») مطالعه کنید.

وضعیت آزمون نرمافزار در ایران

علیرغم اینکه تا دو سال پیش نگرش علمی و فنی درستی روی تست نرمافزار وجود نداشت، اما این وضعیت اکنون (به دلیل پررنگ شدن حضور استارتاپها و داغ شدن بازار رقابت، رشد تورم و افزایش هزینههای نگهداشت نرمافزار به دلیل کیفیت پایین محصولات و...) کاملا تغییر کرده است، آنچنانکه شرکتها غالبا به دنبال تسترهای با دانش و آگاه به ابزارهای تست هستند، و جالب اینکه یافتن چنین تسترهایی معمولا از یافتن کدنویس ماهر، متخصص DB، گرافیست و... به مراتب مشکلتر است. چنین وضعیتی نیاز بازار ایران به مهندسین متخصص تست نرمافزار را بیش از پیش مشخص میکند.

چگونه یک آزمونگر حرفهای شویم

البته به دست آوردن یک پست مناسب (در زمینه تست نرمافزار یا تضمین کیفیت) با درآمد خوب در یک شرکت اسم و رسم دار به هیچ وجه کار سادهای نیست. اگر همین حالا به Job Opportunityهای تست نرمافزار در خارج از کشور نگاهی بیندازید، تقریبا تمام آنها داشتن مدرک بینالمللی (ISTQB (International Software Testing Qualification Board را از الزامات پذیرش عنوان کردهاند.

همین موضوع به صورت آرام آرام در حال سرایت به ایران است، و به مرور زمان تمام شرکتها همین موضوع را به عنوان یک معیار پذیرش برای مصاحبه شونده قلمداد خواهند کرد. شاهد این مدعا برگزاری امتحانات این سرتیفیکیت بینالمللی به صورت مرتب در ایران (ماهی یک بار) است که برخلاف وضع فعلی تا دو سال پیش برای ارائه امتحان یا باید به کشورهای همسایه (مانند پاکستان، ترکیه و امارات) میرفتید، و یا منتظر میماندید تا امتحان آن بعد از چندین ماه در ایران برگزار شود؛ که البته ممکن بود کلا لغو شود.

دوره حضوری ISTQB-Foundation

به علاوه، دوره آمادگی برای کسب نمره قبولی در این امتحان و اخذ سرتیفیکیت نیز به صورت مرتب برگزار میشود، که در حال حاضر میتوانید برای حضور در آخرین دوره ISTQB Foundation اقدام به ثبتنام کنید. این دوره به صورت استاندارد یک دوره ۲۴ ساعته به زبان فارسی است که توسط مهندس ابوالفضل خواجه دیزجی تنها مترجم سیلابسهای ISTQB در ایران انجام میشود. ثبت نام در این دوره تا تاریخ ۲۲ آذر انجام میشود، که ثبت نام سریعتر در آن منجر به تهیه بلیت ارزانتر خواهد شد.

دوره حضوری Use Case Testing

چگونه یک آزمونگر به روز باشیم

برای به روز بودن در زمینه کیفیت و تست نرمافزار منابع زیادی اعم از کتاب و سایت در دنیا وجود دارد. اما تا کنون هیچ یک از این منابع که به صورت تخصصی و مداوم به زبان فارسی به کیفیت و تست نرمافزار بپردازند وجود نداشته است. اما به تازگی جامعه مهندسین تست نرمافزار ایران با عنوان تیستن آغاز به کار کرده است که شما در سایت این مجموعه میتوانید انواع محتواهایی که مدنظرتان است را بیابید، و البته مطمئن باشید که همه موارد در زمینه کیفیت و تست نرمافزار هستند. انواع محتوای موجود در وبسایت تیستن عبارتند از:

- اخبار داخلی و خارجی

- مقالات علمی و عملیاتی

- آموزش دانش تست نرمافزار و ابزارهای تست نرمافزار

- دانلود ویدئوهای آموزشی، منابع فارسی، کتاب و مجلات انگلیسی

- مصاحبه با بزرگان تست نرمافزار دنیا

- اطلاع رسانی رویدادها، دورهها و همایشهای داخل و خارج کشور

- فرصتهای کاری

- نشریات متعلق به تیستن شامل دو ماهنامه تخصصی تیستن، اینفوگرافیها، کتابهای در حال چاپ یا چاپ شده

علاوه بر این میتوانید کانال تلگرامی تیستن را نیز دنبال کنید.

بهنظر میرسد مدیرعامل توییتر، جک دورسی، بیش از گذشته در رابطه با آوردن گزینهی «ویرایش» به این پلتفرم محبوب اجتماعی تحتفشار قرار دارد. اکنون کار بهجایی رسیده که حتی کیم کارداشیان هم درصدد است تا از شهرت خود برای آوردن امکان ویرایش به توییتر استفاده کند. در کنفرانس مطبوعاتی که اخیرا در دهلینو، پایتخت هند برگزار شده بود، جک دورسی سکوت خود را در این رابطه شکست و اظهار داشت که توییتر مجبور است در این رابطه برخی موارد را مدنظر قراردهد. بهگفتهی وی:

ما برای مدتی به این مسئله اندیشیدهایم و باید این کار را بهشکل صحیح انجام دهیم. ما نمیتوانیم در این زمینه با عجله عمل کنیم.

هرچند چنین دیدگاه کاملگرایانهای قابل درک است، اما نمیتوان این مسئله را نادیده گرفت که معرفی این ویژگی با تاخیر فراوانی همراه شده است. کاربران Twitter از روزهای آغازین فعالیت این شبکهی اجتماعی خواستار فراهم شدن امکان ویرایش توییتها بودند و اکنون که ۱۲ سال از عمر این پلتفرم محبوب اجتماعی میگذرد، هنوز خبری از گزینهی «ویرایش» نیست.

در هر صورت، اظهارنظرهای دورسی به ما نشان میدهند که توییتر چه مواردی را باید در رابطه با این ویژگی مدنظر قراردهد. بهگفتهی دورسی:

بسیاری از مردم خواستار کلید ویرایش هستند، چرا که میخواهند یک اشتباه کوچک را ویرایش کنند. برای مثال، یک غلط املایی یا ارسال لینک اشتباه. این ویژگی بهمراتب دستیافتنیتر از ویرایش کامل توییتهای پیشین است.

دورسی اعلام کرد که توییتر امکان ویرایش کامل توییتها را فراهم نخواهد کرد، چرا که این ویژگی امکان ویرایش اظهارات تناقضآمیز را فراهم میکند. البته مشخص نیست چرا نمایش دادن تاریخچهی ویرایشها برای توییتر کفایت نمیکند؛ چرا که پلتفرمهایی همچون Slack از این روش استفاده میکنند. بهگفتهی دورسی، آنها میخواهند مطمئن شوند که این ویژگی توجه افراد را منحرف نخواهد کرد.

اگرچه انتظار برای ارائهی ویژگی ویرایش در توییتر از مدتها پیش ادامه داشته است، اما اظهارات دورسی نشان میدهند که در نهایت شاهد اضافهشدن این امکان به توییتر خواهیم بود؛ البته باید امیدوار باشیم که صبر کردن برای این ویژگی ۱۲ سال دیگر به درازا نکشد.

ساکنان پاریس و حومه آن بهزودی میتوانند به ۲۰ هزار دوچرخه برقی (Electric Bicycle) دسترسی داشته باشند. شرکت حملونقل عمومی ایل-دو-فرانس موبیلیتس (Ile-de-France Mobilités) در حال اجرای طرح اجارهدوچرخه برقی (e-Bike) است که ولیگو (Véligo) نامیده میشود و در ابتدا با ۱۰ هزار دستگاه دوچرخه انجام خواهد شد. اگر این طرح در پاریس جواب بدهد، IDFM تعداد ناوگان دوچرخه برقی خود را به ۲۰،۰۰۰ دستگاه افزایش خواهد داد که آن را به بزرگترین سیستم اجاره دوچرخه در جهان تبدیل میکند.

هدف از این طرح کاهش استفاده از خودروی شخصی عنوان شده است و در صورت گسترش میتواند آلودگی پایتخت فرانسه را نیز کاهش دهد. هماکنون طرح اجاره دوچرخه برقی ولیب (Vélib) در پاریس فعال است، اما این طرح براساس اجاره ساعتی کار میکند. ولیگو برخلاف ولیب از سیستم اجاره ماهانه استفاده خواهد کرد که قیمت آن ۴۵ دلار برای مشتریان تمام میشود و آنها میتوانند دوچرخه برقی را در خانه نگهداری کنند. مشابه طرحهای اجرا شده برای مسافران مترو در منطقه پاریس، کارفرمایان میتوانند نیمی از هزینههای اجاره دوچرخه را پوشش دهند و کاربران تنها به پرداخت ماهانه ۲۲.۵ دلار نیاز دارند.

مقالههای مرتبط:

دوچرخههای برقی ولیگو بسیار شبیه به دوچرخههای معمولی Vélib هستند، اما با توجه به میزان سرعت دوچرخهسوار میتوانند با سرعت حدود ۹ کیلومتربرساعت و حتی در مسیرهای سربالایی حرکت کنند. این برنامه ۶ ساله خواهد بود و با توجه به تعداد دوچرخههای برقی با بودجهای بالغ بر ۱۲۵ میلیون دلار اجرا خواهد شد و اداره آن بر عهده کنسرسیومی شامل گروه پستی فرانسه است.

کاربران Vélib دوچرخههای بزرگ و قدیمی مدرسه را پذیرفتند و این برنامه در ابتدا توسط یک شرکت تبلیغاتی در ازای فضای تبلیغاتی بیلبوردهای پاریس تامین مالی میشد. این نوع مدل تامین سرمایه هماکنون برای بسیاری از شهرها در سراسر جهان اجرا میشود. با این حال اخیراً اپراتورهای برنامه ولیب تغییر یافتند و طرح جدید با مشکل مواجه شده است و پاریسیها اجاره دوچرخه برقی ولیب را رها کردهاند.

با توجه به این مسئله ممکن است ارائه سیستم جدید اجاره دوچرخه برقی کاری بیهوده به نظر برسد بهخصوص اگر با قیمت بالا عرضه شود؛ اما به نظر میرسد که تقاضای زیادی برای برنامه اجاره دوچرخه در پاریس و شهرهای فرانسه وجود دارد. شرکت اسکوتر برقی لایم (Lime) كه بهتازگی در پاريس راهاندازی شده است، با وجود نرخ اجاره بالا مشتریان زیادی دارد. افراد زیادی وجود دارند که هنگام تردد در خیابانهای پاریس از اسکوتر برقی (Electric scooter) لایم استفاده میکنند. دوچرخههای برقی Véligo علاوهبر نرخ اجاره پایینتر، برای تردد در خیابانهای شلوغ پاریس مناسبتر هستند. این برنامه در برخی شهرهای دیگر فرانسه مانند استراسبورگ و گرنوبل با موفقیت اجرا شده است.

والری پریکس، مدیر IDFM در این زمینه گفت:

دوچرخههای برقی توان بالقوه زیادی دارند. این طرح به ۲۰ هزار شهروند پاریسی کمک خواهد کرد که دنیای فوقالعاده دوچرخه برقی را کشف کنند و شاید پس از آن یکی برای خودشان تهیه کنند. این برنامه از شهریور ماه سال آینده (سپتامبر ۲۰۱۹) با ۱۰،۰۰۰ دوچرخه برقی اجرا میشود.

.: Weblog Themes By Pichak :.